SmokeLoader adalah perangkat lunak jahat backdoor yang canggih yang dikenal karena desain modularnya, memberinya berbagai kemampuan jahat yang beragam tergantung pada modul spesifik yang disertakan dalam versinya. Sering kali terkait dengan aktivitas kriminal, perangkat lunak berbahaya ini diterapkan melalui berbagai metode, seperti mengeksploitasi kerentanannya perangkat lunak atau menggunakan teknik phishing untuk menipu pengguna agar menjalankan muatan yang dimilikinya.

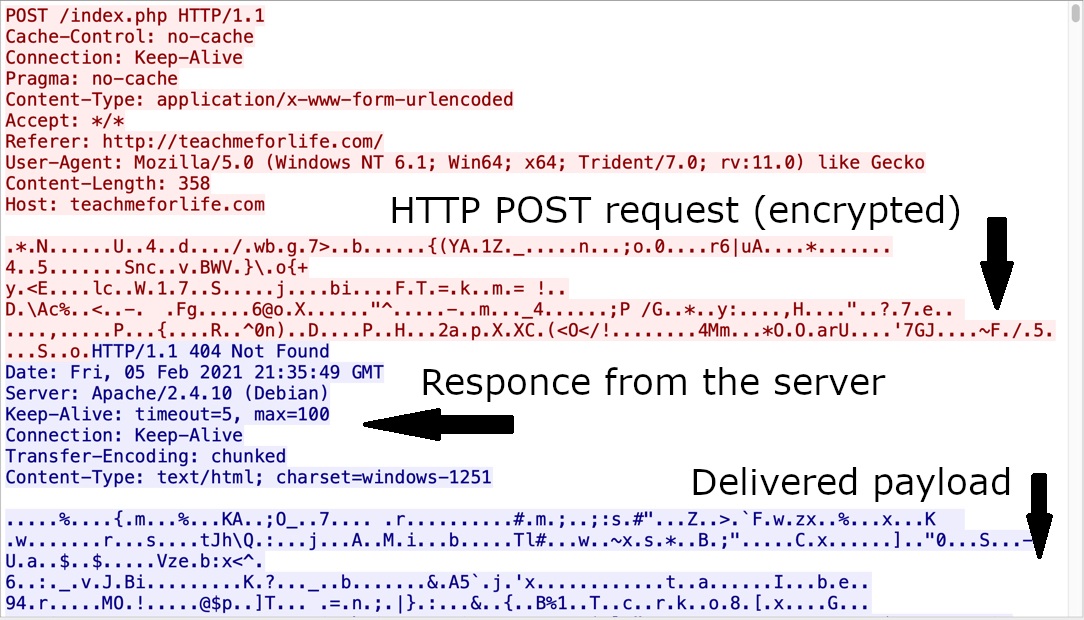

Perlu diperhatikan bahwa SmokeLoader menggunakan taktik untuk menyembunyikan aktivitas perintah dan kontrol (C2)-nya, termasuk menghasilkan permintaan ke situs web sah seperti microsoft.com dan bing.com, membantu upayanya untuk menghindari deteksi. Meskipun mendapatkan respons 404 error dari situs-situs ini, isi respons tetap berisi data yang relevan dengan operasi malware. Atribut-atribut ini secara kolektif berkontribusi pada efektivitas SmokeLoader dalam memfasilitasi akses tanpa izin, pencurian data, dan upaya kriminal siber lainnya.

Backdoor SmokeLoader sering kali didistribusikan melalui berbagai cara, termasuk email spam, situs web berbahaya, atau teknik rekayasa sosial. Begitu berhasil meresap ke dalam sistem, ia membangun ketahanan dan berupaya menghubungi server perintah dan kontrol jarak jauh untuk menerima instruksi lebih lanjut dan mengunduh perangkat lunak berbahaya tambahan.

Tindakan-tindakan tertentu yang dilakukan oleh Trojan:Win32/SmokeLoader dapat bervariasi tergantung pada versi dan konfigurasi perangkat lunak berbahaya. Aktivitas umum yang terkait dengan SmokeLoader meliputi:

- Mengunduh dan menginstal perangkat lunak berbahaya lainnya, seperti Trojan perbankan, ransomware, atau pencuri informasi.

- Memodifikasi pengaturan sistem untuk mencapai ketahanan dan menghindari deteksi oleh perangkat lunak keamanan.

- Menangkap informasi sensitif, seperti kredensial login, ketukan tombol, atau data pribadi.

- Mengupdate dirinya sendiri atau menerima instruksi baru dari server perintah dan kontrol.

Trojan:Win32/SmokeLoader merupakan ancaman yang signifikan terhadap keamanan dan privasi sistem yang terinfeksi. Penting untuk memiliki perangkat lunak antivirus yang mutakhir terpasang dan secara teratur memindai sistem Anda untuk tanda-tanda perangkat lunak berbahaya. Selain itu, berlatih kebiasaan menjelajah dengan aman, berhati-hati dengan lampiran email dan unduhan, serta menjaga sistem operasi dan aplikasi Anda diperbarui dapat membantu mengurangi risiko infeksi.

Deskripsi SmokeLoader

Backdoor SmokeLoader pertama kali muncul pada tahun 2014 – pada awal era ransomware. Hanya sedikit malware lain yang bisa berbangga atas kelangsungan aktivitas mereka selama 8 tahun setelah peluncuran mereka. Backdoor ini memiliki banyak fitur yang memungkinkannya tetap relevan meskipun begitu tua. Pertama dan yang terpenting, ukurannya sangat kecil – payload hanya sekitar 30 kilobita. Malware reguler jenis ini biasanya memiliki ukuran file setidaknya 100 KB, biasanya sekitar 150-200 kilobita. Itu sudah membuatnya jauh lebih mudah dihadapi dalam sistem yang dilindungi, karena beberapa aturan YARA yang digunakan untuk deteksi malware memperhatikan ukuran file.

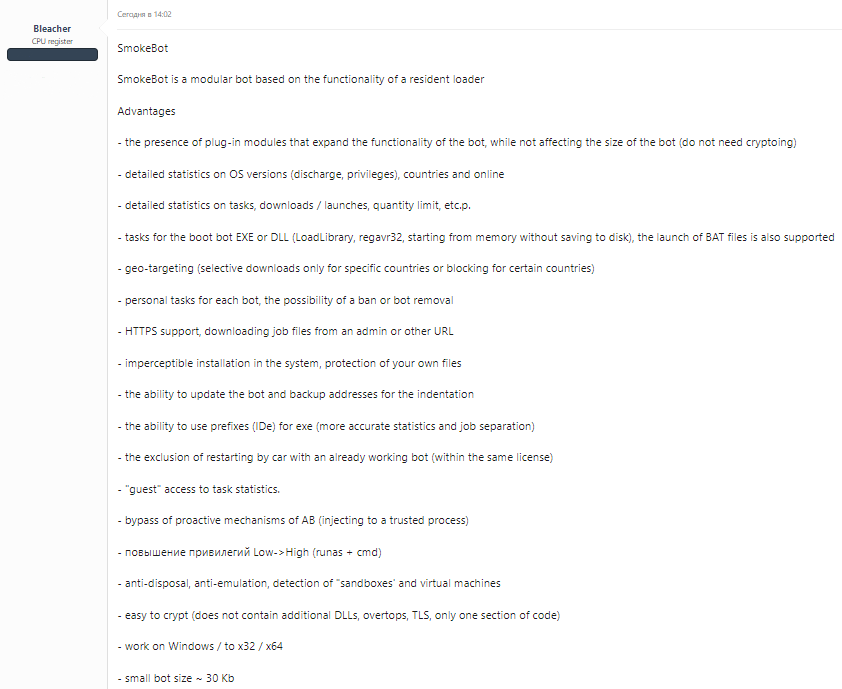

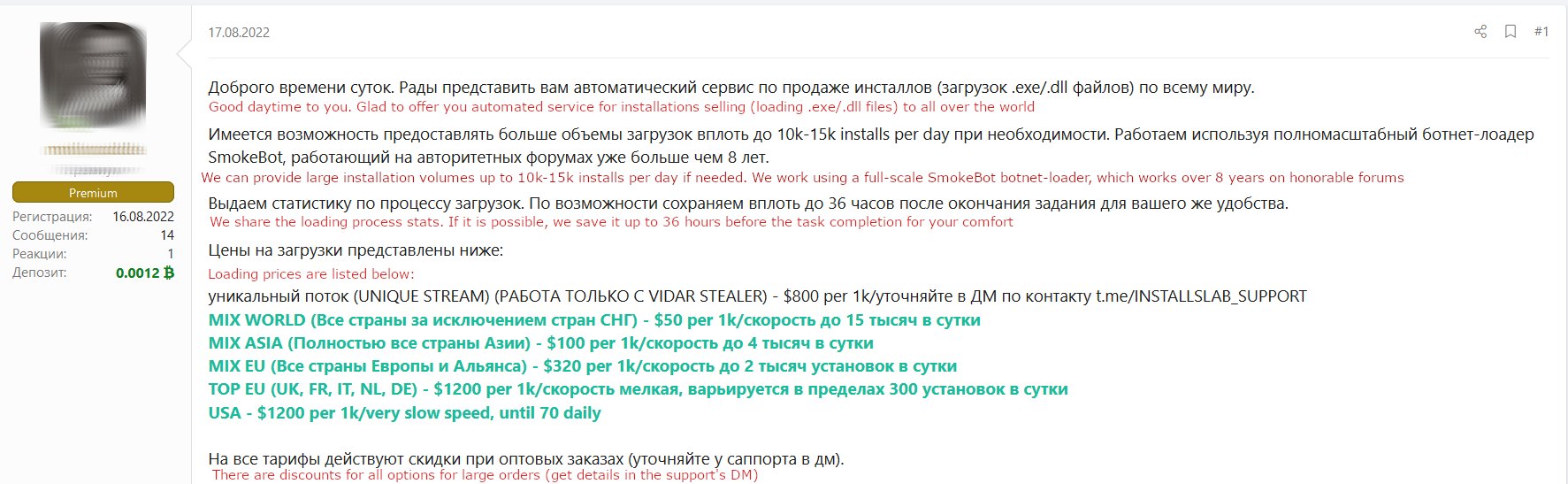

Tawaran untuk membeli SmokeLoader di forum Darknet

Fitur lain yang membedakannya di antara yang lain adalah bahwa ia ditulis dalam bahasa C dan Assembly. Keduanya adalah bahasa tingkat rendah, yang menunjukkan kemampuannya untuk menggali sangat dalam ke dalam sistem. Kode pasti dari backdoor ini sangat diacak. Ini adalah tindakan efektif terhadap program anti-malware, tetapi saat ini setiap jenis penyamaran yang terdeteksi dianggap berbahaya. Saat ini, ini hanya membuat pembalikan rekayasa malware ini menjadi jauh lebih sulit.

Fitur kunci dari backdoor ini berkaitan dengan fungsi pemuatnya, seperti yang mungkin Anda duga dari namanya. Sebagian besar waktu, SmokeLoader digunakan untuk mengirimkan malware lain ke sistem yang terinfeksi. Namun, itu bukan tujuan tunggal dari malware ini – pengembangan berkelanjutan membawa kemampuan untuk menggunakannya sebagai alat pencurian. Ini juga cocok untuk penyebaran botnet – tetapi hanya ada beberapa kasus penggunaan seperti itu. Ini masih menerima pembaruan setiap tahun, jadi fungsionalitasnya mungkin berkembang di masa depan.

Apa itu malware backdoor?

Sebelum kita masuk ke analisis SmokeLoader, mari lihat apa itu backdoor. Jenis malware ini memiliki sejarah yang panjang dan berliku, dan saat ini merupakan eminence grise. Tujuan utama dari malware backdoor adalah menciptakan cara bagi penjahat siber untuk terhubung secara jarak jauh ke PC target dan melakukan segala tindakan yang mungkin. Untuk tujuan itu, mereka tidak segan-segan untuk menggunakan kerentanan dalam sistem yang ditargetkan, bersama dengan menyuntikkan ke dalam sistem sebagai trojan.

Penggunaan utama untuk komputer yang terinfeksi backdoor adalah partisipasi mereka dalam botnet. Jaringan besar sistem zombie yang melakukan serangan DDoS, mengirim email spam, dan melakukan kegiatan jahat lainnya sudah dikenal selama dekade terakhir. Untuk tujuan itu, penjahat menggunakan backdoor otomatis – yang memerlukan perintah minimum dari server perintah dan kontrol dan dapat berjalan sendiri. Aplikasi lain dari backdoor – tepatnya, yang dikendalikan secara manual – adalah pencurian data dan implementasi malware. Seperti dalam kasus terakhir, backdoor berfungsi sebagai lokomotif untuk muatan berbahaya, kadang-kadang diklasifikasikan sebagai worm.

Analisis Teknis SmokeLoader

Paket awal dari malware SmokeLoader hanya berisi fungsi dasar – menyediakan koneksi jarak jauh ke PC yang terinfeksi. Pencurian data, pemantauan proses, modul DDoS, dan sebagainya harus diinstal setelahnya. Secara keseluruhan, rekayasa balik menunjukkan bahwa ada 9 modul yang berbeda yang dapat diatasi oleh SmokeLoader secara bersamaan.

| Nama Modul | Fungsionalitas |

| Form grabber | Memonitor form dalam jendela terbuka untuk mengambil kredensial |

| Password sniffer | Memonitor paket Internet yang masuk dan keluar untuk mengendus kredensial |

| Fake DNS | Modul untuk pemalsuan permintaan DNS. Mengarahkan pengalihan lalu lintas ke situs yang dibutuhkan |

| Keylogger | Mencatat semua ketukan tombol dalam lingkungan yang terinfeksi |

| Procmon | Modul pemantauan proses, mencatat proses yang berjalan di sistem |

| Pencarian berkas | Alat pencarian berkas |

| Email grabber | Mengambil buku alamat Microsoft Outlook |

| Remote PC | Kemampuan untuk membuat kontrol jarak jauh yang mirip dengan utilitas akses jarak jauh (seperti TeamViewer) |

| DDoS | Mendorong PC yang terinfeksi untuk berpartisipasi dalam serangan DDoS pada server yang dituju |

Payload dari malware ini selalu dikemas dengan cara yang unik. Satu sampel digunakan oleh sekelompok kecil penggunanya, oleh karena itu menemui sampel yang sama di dunia nyata tidaklah mudah. Namun, teknologi tersebut bukanlah sesuatu yang baru – sebagian besar malware melakukan hal yang sama, dan beberapa bahkan menghasilkan sampel yang dikemas secara unik untuk setiap serangan. Selain itu, di atas pengepakan awal, ada persyaratan dari distributornya untuk melakukan kompresi atau enkripsi tambahan sebelum penyuntikan. Itulah, tepatnya, rangkaian langkah-langkah anti-deteksi lainnya.

Sistem target menerima sampel SmokeLoader yang sudah terpaket sepenuhnya – itulah yang ada di dalam disk. Semua tahap berikutnya dieksekusi di dalam memori sistem, sehingga pemindaian dengan perangkat lunak anti-malware lama hanya akan mendeteksi sampel yang sangat terpaket. Tahap pertama dari eksekusi SmokeLoader melibatkan pemeriksaan yang wajib – lokasi sistem yang diserang. Malware ini tidak dapat dijalankan di Persemakmuran Negara-Negara Merdeka, terlepas dari pengaturan yang Anda lakukan sebelum penyuntikan. Pemeriksaan lainnya termasuk pemindaian untuk mesin virtual dan deteksi sandbox. Jika semua hal berjalan lancar, malware tersebut sepenuhnya terbongkar dan diluncurkan dengan cara biasanya.

Saat berjalan, SmokeLoader menggunakan teknik obfuskasi yang cukup unik. Hampir 80% kode-nya dienkripsi selama seluruh periode eksekusi. Begitu perlu menggunakan fungsi lain, ia mendekripsi sementara mengenkripsi elemen yang digunakan sebelumnya. Aturan YARA, bersama dengan rekayasa balik klasik, menjadi hampir tidak berguna melawan trik semacam ini. Ia memiliki payload 32-bit dan 64-bit yang dimuat dalam sistem dengan arsitektur yang sesuai selama pemeriksaan dari tahap awal hingga eksekusi akhir.

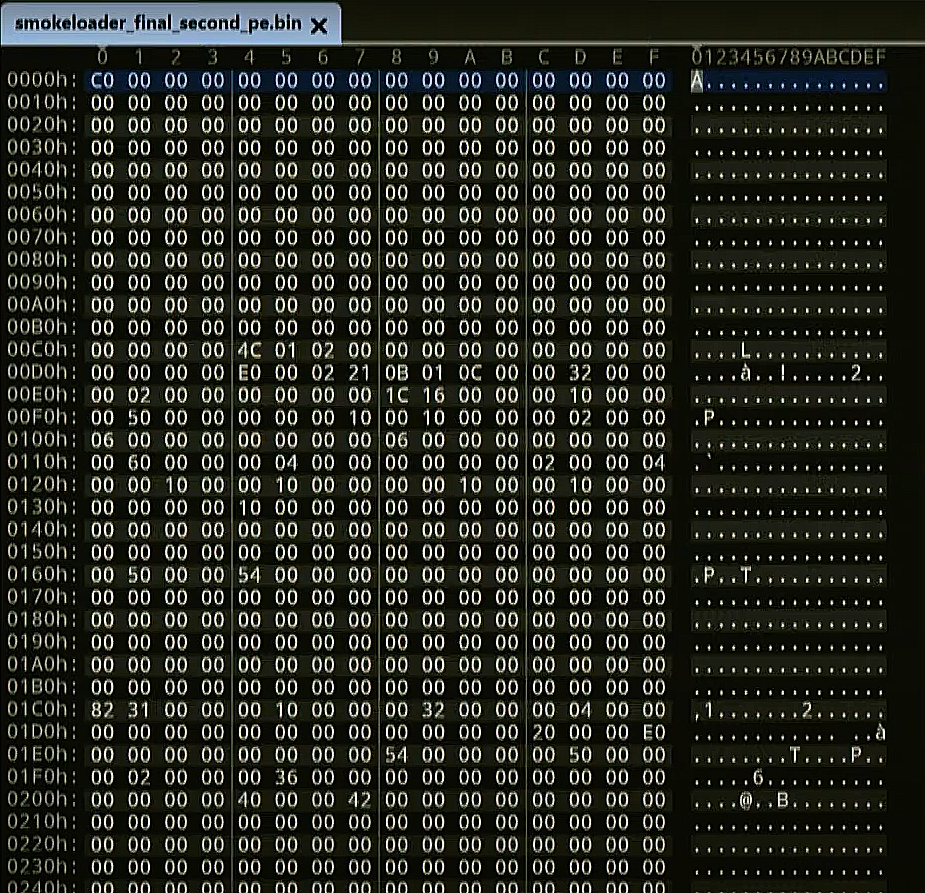

Enkripsi kode dalam SmokeLoader

File yang tepat yang ada di dalam memori saat menjalankan SmokeLoader bukanlah file eksekusi yang valid, karena tidak memiliki header PE. Sebenarnya, kode backdoor direpresentasikan sebagai kode shell – dan dengan demikian harus menemukan cara untuk dieksekusi secara manual. Pada umumnya, perintah rutin yang dieksekusi oleh SmokeLoader, seperti panggilan ke C&C atau unduhan, dilakukan melalui injeksi DLL. Tentu saja, ini diperlukan untuk menjaga kesembunyian. Paling sering, langkah ini melibatkan injeksi DLL atau panggilan konsol yang dibuat dari nama program lain. Para peretas yang mengelola SmokeLoader dapat mengirimkan file .exe dari malware yang ingin mereka instal dan hanya menentukan URL di mana backdoor dapat mendapatkan file ini.

Header file .exe SmokeLoader tidak ada – bukan file eksekusi yang valid

Apa itu deteksi Trojan:Win32/SmokeLoader?

Deteksi Trojan:Win32/SmokeLoader yang Anda lihat di bagian kanan bawah adalah diperlihatkan kepada Anda oleh Microsoft Defender. Program anti-malware ini cukup baik dalam melakukan pemindaian, tetapi rentan untuk menjadi tidak dapat diandalkan. Ia tidak terlindungi dari serangan malware, dan memiliki antarmuka pengguna yang bermasalah dan fitur penghapusan malware yang bermasalah. Oleh karena itu, pop-up yang menyatakan tentang SmokeLoader sebenarnya hanya pemberitahuan bahwa Defender telah mengenalinya. Untuk menghapusnya, Anda mungkin perlu menggunakan program anti-malware lainnya.

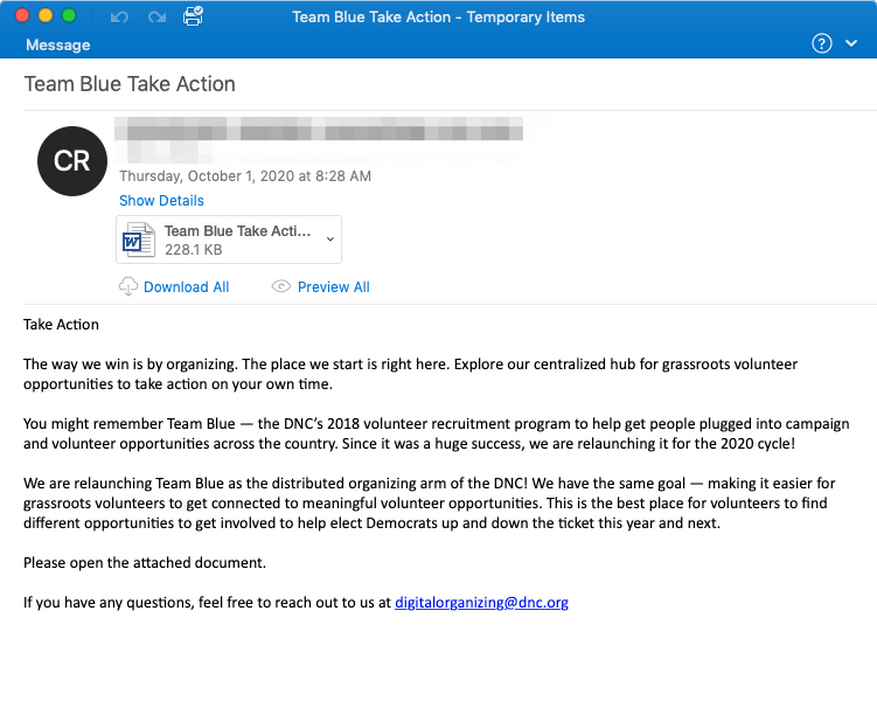

Contoh spam email. File berisi makro berbahaya

Menyembunyikan malware di dalam aplikasi bajakan atau keygen/hacktool sedikit lebih sulit tetapi memiliki potensi yang lebih luas. Karena penggunaan perangkat lunak tanpa lisensi masih umum, banyak orang dapat terancam. Tidak semua aplikasi retak mengandung malware – tetapi semuanya tidak sah, baik bagi pengguna maupun pembuatnya. Menggunakannya, Anda bisa berakhir menghadapi gugatan pelanggaran hak cipta. Dan terinfeksi malware dalam kasus ini bahkan lebih tidak menyenangkan.

Ketika datang ke infeksi malware, munculnya SmokeLoader biasanya mengarah pada instalasi berbagai aplikasi berbahaya lainnya. Penjahat yang berhasil menciptakan botnet kemudian menawarkan distributor malware lainnya untuk menginfeksi komputer-komputer tersebut dengan apa pun yang mereka inginkan. Itu bisa menjadi adware, browser hijacker, spyware, ransomware – tidak ada batasan. Di balik tumpukan besar virus, para ahli keamanan siber sering melewatkan asal mula semua kekacauan ini – maka SmokeLoader tetap tidak terdeteksi.

SmokeLoader ditawarkan sebagai alat pengiriman malware di forum-forum

Kasus penyebaran terpisah, di mana SmokeLoader tidak bertindak sebagai pendahulu, adalah kombinasinya dengan ransomware STOP/Djvu. Secara khusus, paket malware yang dikirimkan ke perangkat termasuk pencuri RedLine dan Vidar. Yang pertama bertujuan untuk kredensial perbankan, yang kedua untuk informasi dompet kripto. Dengan cara ini atau lainnya, Djvu berkontribusi signifikan terhadap prevalensi SmokeLoader, karena merupakan salah satu ransomware paling umum dalam kelasnya.

Cara Menghapus SmokeLoader

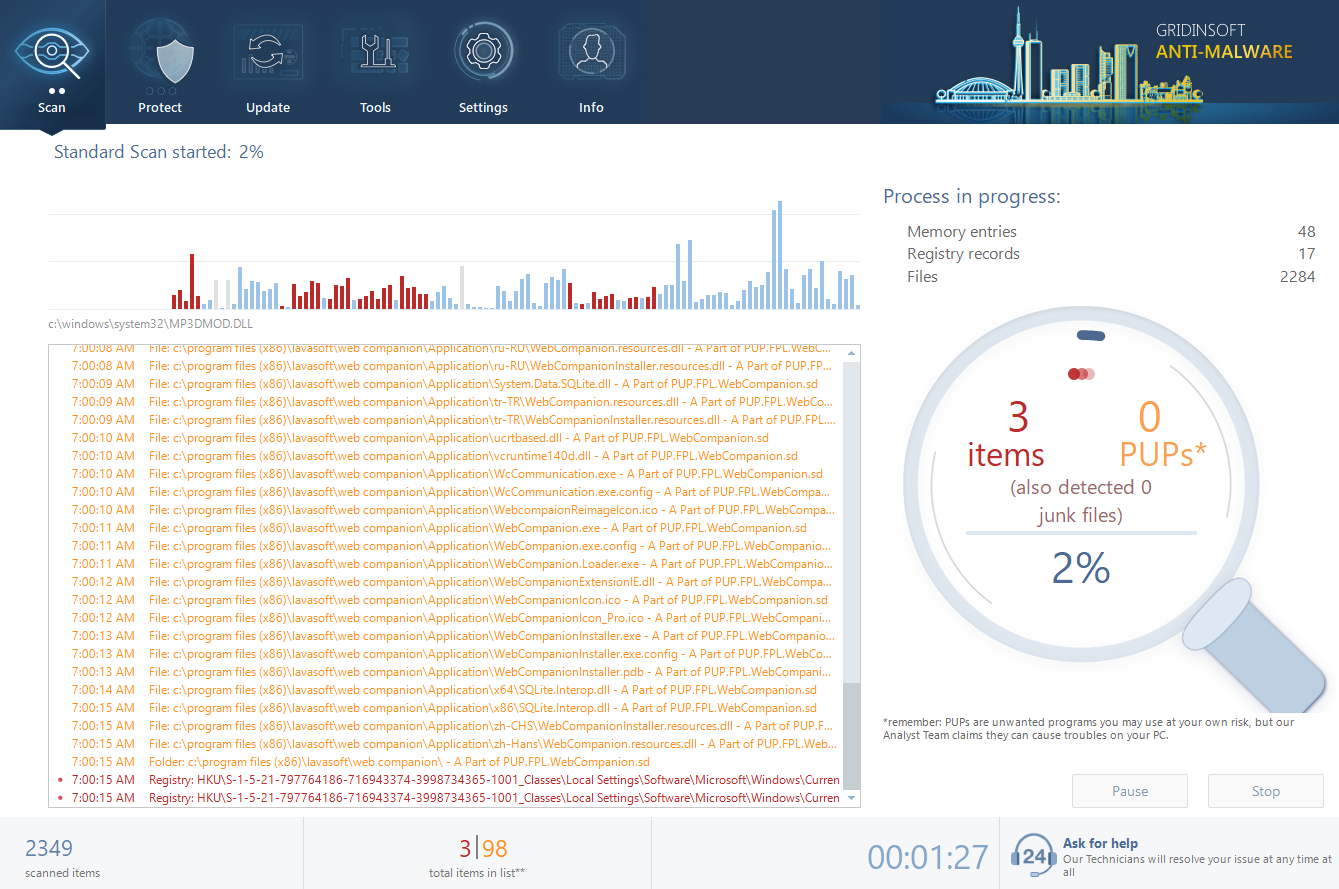

Malware Trojan:Win32/SmokeLoader sangat sulit dihapus secara manual. Ini menyimpan file-filenya di berbagai tempat di seluruh disk, dan dapat memulihkan dirinya sendiri dari salah satu bagian. Selain itu, banyak modifikasi dalam registri Windows, konfigurasi jaringan, dan juga Kebijakan Grup cukup sulit untuk ditemukan dan dikembalikan ke keadaan awal. Lebih baik menggunakan alat khusus – tepatnya, aplikasi anti-malware. GridinSoft Anti-Malware pasti cocok untuk tujuan penghapusan malware.

Mengapa GridinSoft Anti-Malware? Ini sangat ringan dan memiliki basis data deteksi yang diperbarui hampir setiap jam. Selain itu, aplikasi ini tidak memiliki masalah dan kerentanan seperti yang dimiliki oleh Microsoft Defender. Kombinasi detail-detail ini membuat GridinSoft Anti-Malware sempurna untuk menghapus malware dari segala bentuk.

Hapus virus dengan GridinSoft Anti-Malware

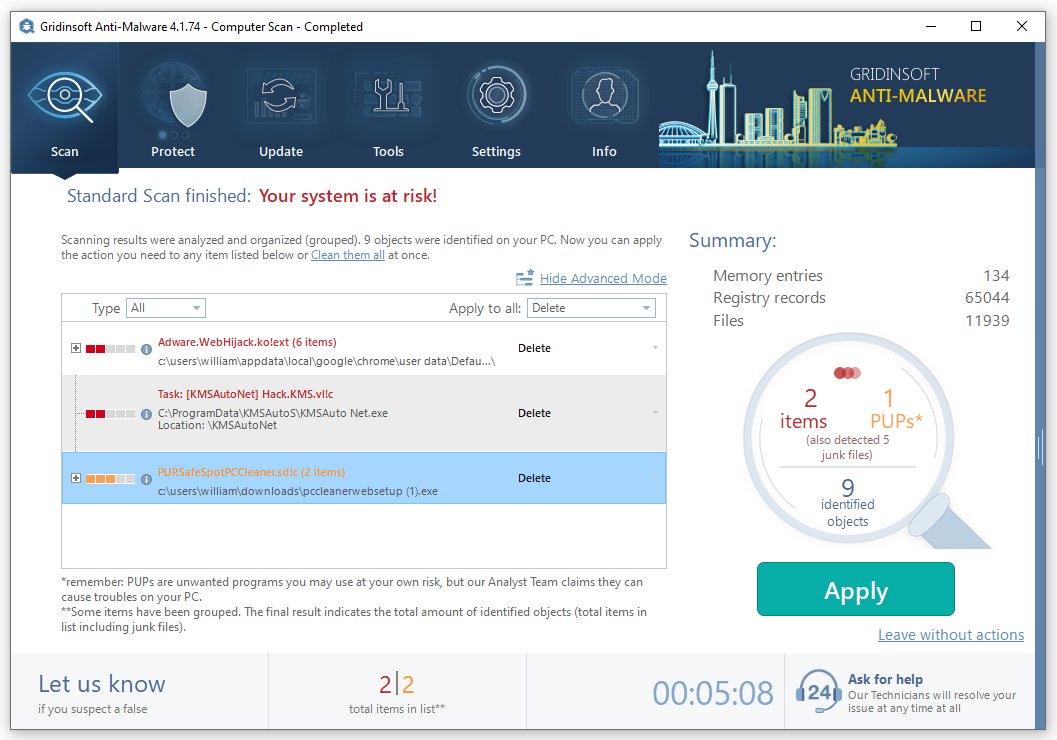

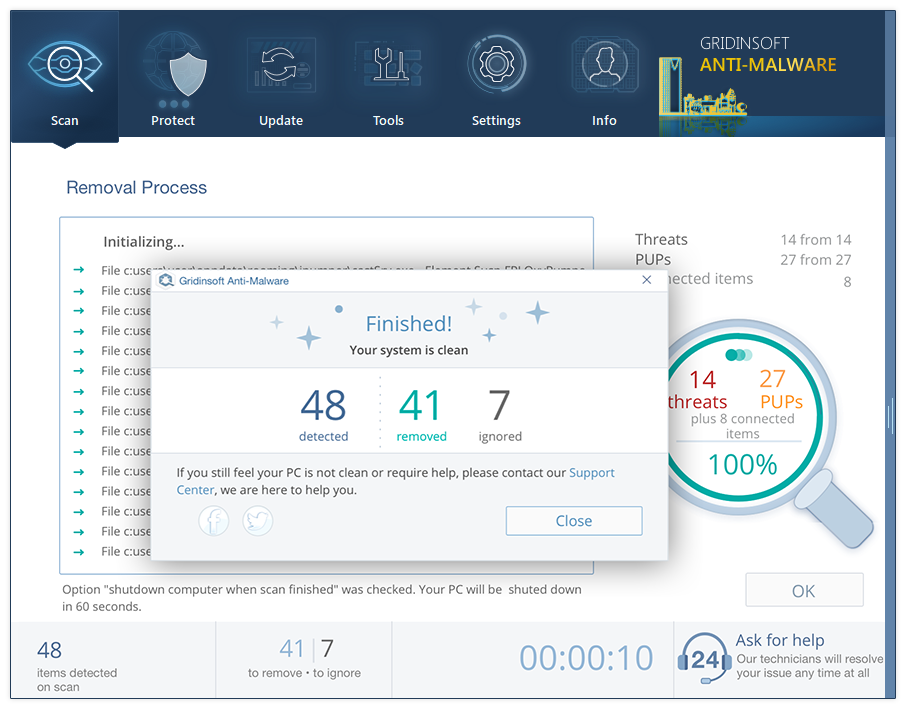

- Unduh dan instal GridinSoft Anti-Malware. Setelah instalasi, Anda akan diminta untuk melakukan Pemeriksaan Standar. Setujui tindakan ini.

- Pemeriksaan standar memeriksa disk logika di mana file sistem disimpan, bersama dengan file-file program yang telah Anda instal. Pemeriksaan ini berlangsung hingga 6 menit.

- Saat pemeriksaan selesai, Anda dapat memilih tindakan untuk setiap virus yang terdeteksi. Untuk semua file SmokeLoader, opsi default adalah “Hapus”. Tekan “Terapkan” untuk menyelesaikan penghapusan malware.

SmokeLoader IoC

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |

User Review

( votes) ![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Hindi

Hindi ![]() Italian

Italian