Mayoritas filter keamanan email sangat membantu dalam memastikan bahwa email spam tidak masuk ke kotak masuk. Namun, mereka jauh kurang efisien ketika harus menghadapi penyaringan phishing, yang dikenal sebagai masalah yang lebih kompleks untuk diselesaikan. Metode phishing saat ini cukup licin, mereka mampu melewati filter keamanan email, dan mereka sedang menyerang pelanggan dan staf Anda.

Sebuah email phishing yang disesuaikan dengan baik dalam banyak kasus tampak hampir identik dengan email asli dari perusahaan terkenal. Seringkali orang mengklik tautan phishing, berpikir bahwa mereka terkait dengan perusahaan raksasa terkenal, seperti Microsoft dan PayPal, percaya bahwa mereka sedang masuk ke akun yang asli. Dalam serangan phishing tertentu, korban secara tidak sengaja mentransfer kredensial mereka ke penipuan online. Lebih sering terjadi bahwa korban mengklik tautan phishing atau lampiran yang mengarah ke penyuntikan malware atau ransomware ke perangkat mereka.

Metode phishing yang disebutkan di bawah ini adalah pendekatan obfuskasi yang sangat canggih yang digunakan oleh penipu online untuk menghindari keamanan Office 365. Kemungkinan besar, metode ini sangat sulit untuk ditemukan oleh pelanggan dan dengan demikian dapat melewati Exchange Online Protection (EOP) dan gateway email yang aman (SEGs) tanpa komplikasi yang signifikan.

Menerapkan tautan asli

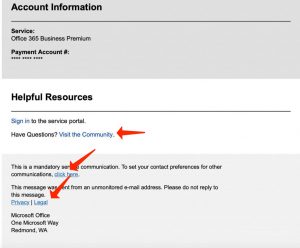

Mayoritas filter email secara teratur menganalisis URL berbahaya yang dikenal. Untuk menghindari identifikasi, penipu menyisipkan tautan asli ke dalam email phishing mereka. Banyak filter email akan memindai sejumlah tautan yang layak dan menyimpulkan bahwa email tersebut aman. Dalam email phishing Microsoft Office 365 terbaru yang diungkapkan oleh HowToFix.Guide, penipu menyisipkan alamat email reply-to yang layak dan tautan asli ke komunitas, halaman hukum, dan privasi Microsoft. Mereka juga menambahkan tautan ke halaman preferensi kontak Microsoft, di mana pelanggan dapat memperbarui parameter komunikasi yang dipilih untuk program seperti SharePoint dan OneDrive.

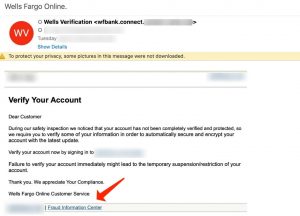

Dalam kasus email phishing Wells Fargo yang diidentifikasi oleh Vade Secure, penipu bahkan menyisipkan tautan ke pusat data penipuan bank.

Mencampur kode asli dan berbahaya

Email phishing yang dikenal atau infeksi malware memiliki tanda tangan yang dapat diidentifikasi oleh EOP. Salah satu metode untuk membingungkan tanda tangan tersebut adalah dengan mencampur kode asli dan berbahaya. Halaman web phishing Microsoft yang canggih, misalnya, memiliki CSS dan JavaScript dari halaman Microsoft yang nyata, seperti halaman masuk Office 365. Metode lain mungkin melibatkan pengkodean karakter secara acak, memberikan teks yang tidak terlihat, menyisipkan spasi putih, dan menentukan parameter acak untuk atribut HTML. Tujuan dari mencampur kode yang baik dan berbahaya adalah memastikan bahwa setiap email dianggap unik oleh filter.

Menerapkan pengalihan dan penyusut tautan

Waktu sangat penting dalam hal phishing. Untuk memancing korban potensial agar percaya bahwa tidak ada yang aneh, penipu cenderung mengalihkan mereka ke halaman web yang baik setelah serangan phishing. Misalnya, setelah korban memberikan rincian login Office 365 di halaman web berbahaya, mereka diarahkan ke Office 365.com atau sumber milik Microsoft lainnya.

Contoh lain dari penyalahgunaan pengalihan, “time-bombing” adalah pendekatan phishing yang terkait dengan menguraikan pengalihan URL dari sumber yang sah ke halaman web phishing. “Time-bombing” sangat efektif karena email tersebut menyertakan tautan Microsoft yang layak pada saat pengiriman ketika pertama kali dipindai oleh filter email; pengalihan ke situs phishing hanya dibentuk setelah email berhasil mencapai perangkat korban.

Dalam metode lain yang diterapkan untuk mengaburkan tautan phishing yang terkenal, penipu merujuk pada bantuan penyusut URL, seperti TinyURL dan Bitly. Utilitas gratis ini mengubah URL panjang menjadi tautan yang disingkat—alias yang tidak memiliki kesamaan dengan URL asli. Mayoritas filter email yang memeriksa tanda tangan akan gagal mengenali tautan phishing yang disingkat.

Mengaburkan logo perusahaan

Seperti komponen lain dari halaman phishing yang terkenal, logo mungkin memiliki atribut HTML tertentu yang dapat diidentifikasi oleh filter email yang mencari tanda tangan. Untuk menghindari deteksi, penipu mengubah logo perusahaan untuk memastikan bahwa mereka tidak terlihat oleh mata manusia tetapi unik bagi filter. Misalnya, dengan mengubah parameter HTML, seperti warna atau bentuk dengan satu karakter, tanda tangan akan hampir identik dengan halaman phishing yang dikenal, dengan demikian sepenuhnya unik. Modifikasi kecil ini sudah cukup untuk menipu filter email yang memeriksa data berbahaya tetapi gagal menganalisis tampilan gambar seperti yang akan dilakukan manusia.

Menyesatkan filter dengan sedikit konten atau kebisingan berlebihan

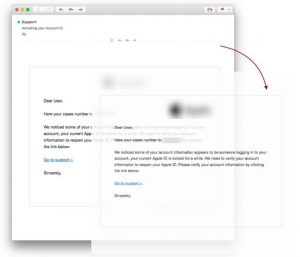

Beberapa penipuan online menghindari deteksi dengan menambahkan sedikit atau tidak ada konten dalam email phishing mereka. Salah satu jenis serangan ini yang sering kami temui adalah penggunaan gambar alih-alih teks, meskipun ini tidak selalu jelas bagi pelanggan. Ini adalah pendekatan umum yang diterapkan dalam email sextortion, dengan kampanye massalnya terungkap pada tahun 2018. Tanpa konten untuk diteliti, filter bisa dibodohi untuk percaya bahwa email tersebut tidak menghadirkan risiko sama sekali. Dalam kasus di bawah ini, teks yang Anda lihat sebenarnya adalah sebuah gambar.

Metode berlawanan adalah memuat email dengan konten berlebihan atau “kebisingan.” Pendekatan ini sering berhasil karena keacakan kode tersebut.

Apa yang dapat Anda lakukan untuk membela pelanggan Anda?

Kompleksitas yang semakin berkembang dari kampanye phishing membutuhkan reaksi yang lebih canggih. Filter email umum sudah tidak cukup lagi. Pelanggan yang menggunakan Office 365 harus menambahkan keamanan dengan EOP.

User Review

( votes)

![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Hindi

Hindi ![]() Italian

Italian