Virus berbasis jaringan modern bekerja sebagai tim – virus trojan, ransomware, dan Mimikatz. Ransomware berperan sebagai pencetak uang, dan alasan di balik peran tersebut mudah dipahami. Tidak mungkin untuk menjalankan bisnis ketika semua data pada komputer perusahaan Anda, termasuk laporan, faktur, dan waybill, serta banyak dokumen penting lainnya, terenkripsi. Namun, sulit untuk menginfeksi semua komputer dalam jaringan secara bersamaan karena sebagian besar menggunakan kata sandi. Untuk mengatasi hambatan tersebut, pengembang ransomware memutuskan untuk menggunakan alat hack untuk mengumpulkan kata sandi. Mimikatz adalah salah satu alat hack paling populer yang digunakan oleh pembuat malware untuk menembus perisai keamanan. Dalam artikel ini, Anda akan melihat penjelasan tentang kerentanan Windows, serta penggunaan Mimikatz bersama dengan virus trojan dan ransomware.

Tentang sistem pengelolaan kata sandi Windows

Anda mungkin pernah mendengar pendapat bahwa Windows tidak menyimpan kata sandi dalam format mentah (yaitu, tanpa enkripsi apa pun, seperti teks biasa). Kesalahpahaman semacam itu menyebar merata di kalangan administrator sistem dan pengguna Windows berpengalaman. Dan dari satu sisi, mereka benar – Anda kemungkinan tidak akan pernah melihat kata sandi “mentah” dalam catatan atau berkas mana pun. Tetapi sistem Otentikasi HTTP Digest, yang digunakan dalam Windows 10, memerlukan tidak hanya hash dari kata sandi, seperti Otentikasi HTTP Digest asli, tetapi juga kata sandi yang tepat.

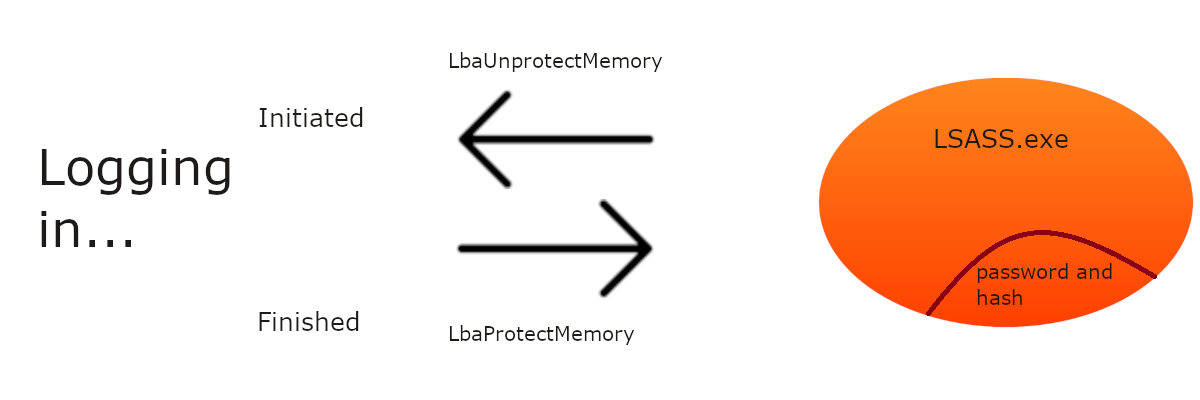

Kata sandi dan hash-nya disimpan terenkripsi di dalam memori proses LSASS.exe, yang diluncurkan bersamaan dengan sistem dan termasuk dalam proses tingkat rendah yang bertanggung jawab untuk eksekusi fungsi dasar sistem. Pada saat Anda masuk ke akun Windows Anda, hash dan kata sandi diekstraksi dari memori LSASS.exe, kemudian didekripsi dan dibandingkan dengan kata sandi yang Anda masukkan. Ketika baik hash maupun kata sandi cocok, sistem mengizinkan Anda untuk masuk. Setelah proses autentikasi selesai, kredensial yang disebutkan tadi dienkripsi kembali dan dibiarkan dalam memori proses LSASS hingga dibutuhkan kembali.

Apa masalahnya?

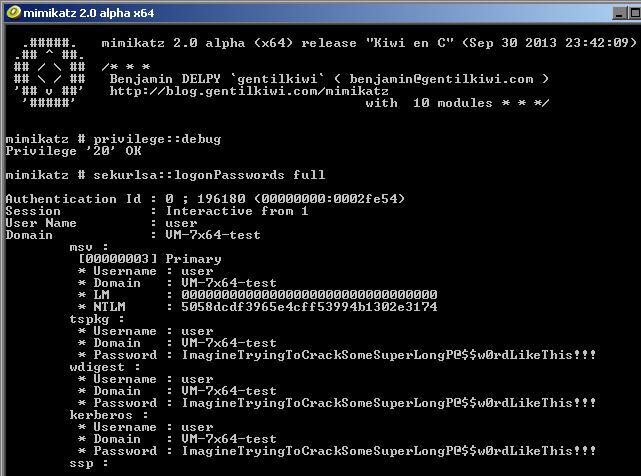

Proses ekstraksi dan dekripsi, sama seperti enkripsi setelah proses autentikasi, direalisasikan melalui fungsi Win32 LsaUnprotectMemory dan LsaProtectMemory1. Dan karena fungsi-fungsi ini digunakan dalam sistem operasi sama dengan fungsi-fungsi lainnya, mereka dapat digunakan oleh program lain, misalnya, alat hack. Dengan menggunakan algoritma khusus yang digunakan oleh Mimikatz, alat-alat ini dapat memanggil LsaUnprotectMemory, mendapatkan kata sandi “mentah” serta hash-nya dalam konsol.

Skema autentikasi Windows

Permasalahan dari penggunaan alat semacam itu tersembunyi dalam mekanisme interaksi CPU dan OS. Setelah rekaman boot Windows diinisialisasi, processor Anda menciptakan tahap memori virtual, yang disebut “ring”, yang terisolasi satu sama lain. Set instruksi pada processor berada di Ring 0, driver perangkat terkait motherboard berada di Ring 1, dan proses dasar sistem operasi dan driver perangkat periferal ditempatkan di Ring 2. Seluruh sistem operasi (bagian yang berinteraksi dengan pengguna) ditempatkan di Ring 3. 2. Program-program yang beroperasi pada ring yang berbeda tidak dapat berinteraksi. Oleh karena itu, alat hack harus lebih dari sekadar program biasa: untuk beroperasi dengan sukses, mereka harus diluncurkan pada ring yang sama dengan driver perangkat periferal dan proses sistem. Dan Mimikatz dirancang untuk memenuhi kriteria-kriteria tersebut.

Jika virus diimplementasikan begitu dalam dalam sistem, maka dapat mengambil alih seluruh komputer. Untungnya, Mimikatz dibuat untuk menggali kata sandi dari sistem, sehingga tidak dapat merusak Windows Anda. Tetapi bayangkan jika para penjahat siber yang mengembangkan dan menyebarkan virus trojan memutuskan untuk menggunakan Mimikatz untuk meretas kata sandi. Apa masalahnya bagi para pelaku ini untuk menggunakan alat tingkat rendah lainnya untuk menyebabkan gangguan pada sistem Anda?

Tentang Mimikatz dan aksi bersama ransomware

Menyusup ke dalam jaringan perusahaan tidaklah mudah. Untuk melakukannya, virus awal (biasanya – trojan), yang akan menyuntikkan ransomware nantinya, harus memiliki akses ke semua komputer dalam jaringan ini. Dan Mimikatz dipanggil untuk memberikan akses ini kepada distributor malware.

Untuk melakukan serangan yang sukses terhadap semua komputer dalam jaringan, Mimikatz harus disuntikkan ke dalam komputer yang memiliki akun pengguna administrator. Bisa jadi PC administrator sistem, atau komputer dari sekretaris atau salah satu karyawan – manapun. Kriteria utamanya adalah akun pengguna administrator. Dengan akun seperti itu, Mimikatz dapat meretas kata sandi dari semua komputer yang terhubung ke jaringan yang diserang. Setelah kata sandi berhasil diretas, trojan yang sebelumnya menyuntikkan alat hack, menyuntikkan ransomware ke semua komputer dalam jaringan tersebut dan kemudian memulai proses enkripsi dengan pintu belakang (backdoor) yang telah disuntikkan bersamaan dengan utilitas peretasan.

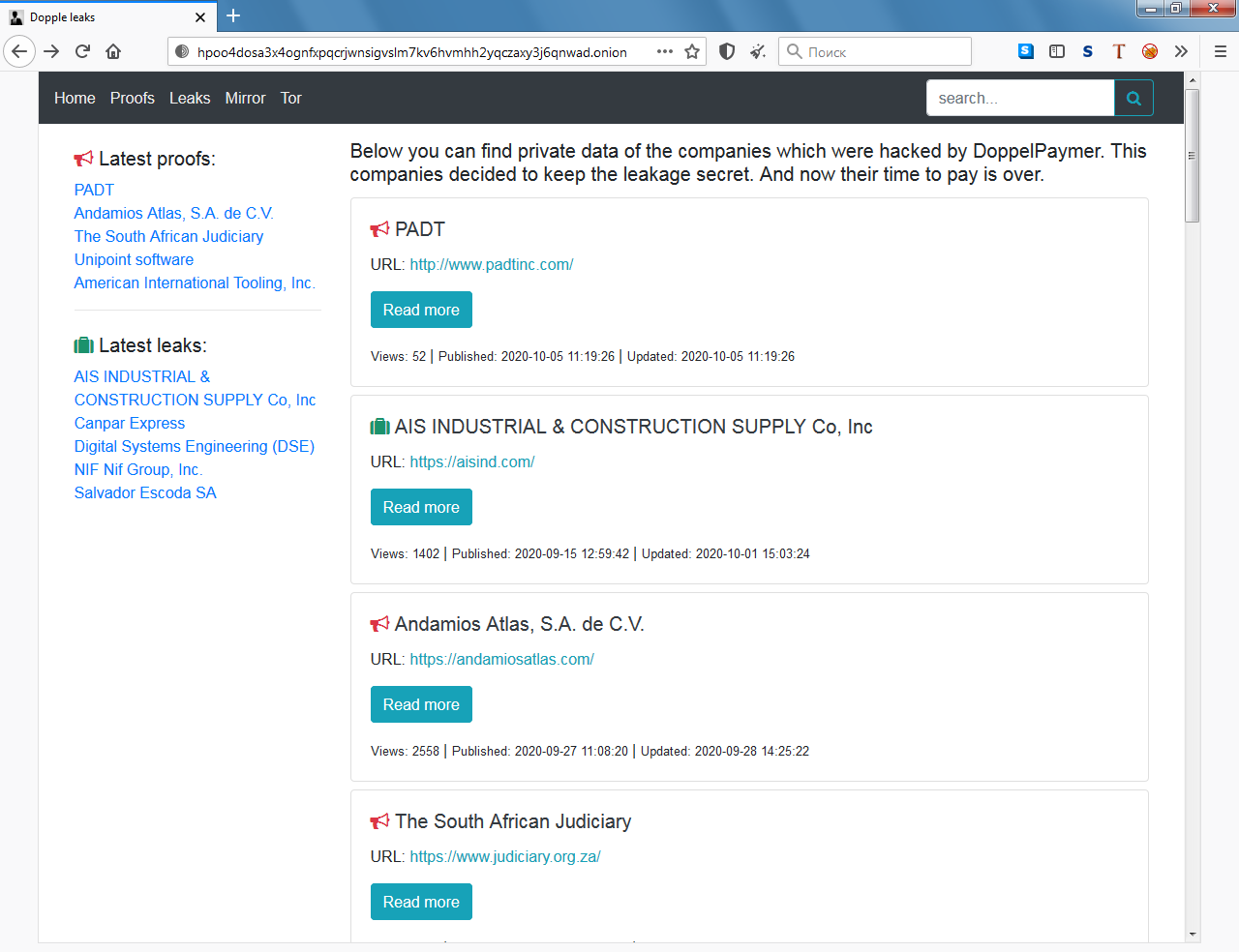

Semua serangan global modern dilakukan dengan cara seperti ini. Serangan WannaCry yang menyebar ke seluruh dunia dan turunannya dilakukan dengan tepat karena aktivitas bersama Mimikatz dan ransomware yang disebutkan. Serangan-serangan tersebut terlihat cukup masif sehingga memaksa semua organisasi besar untuk melakukan perbaikan dalam keamanan jaringan mereka. Namun saat ini, pada tahun 2020, rumah sakit di Amerika Serikat terkena serangan ransomware yang dilakukan dengan cara yang sama. Mayoritas serangan perusahaan setelah ransomware DOPPELPAYMER, yang bekerja sama dengan Mimikatz dan virus trojan untuk menginfeksi seluruh jaringan dan meminta tebusan besar yang tergantung pada ukuran perusahaan. Selain enkripsi file, para pengembang DOPPLEPAYMER juga mencuri data dari perusahaan yang telah mereka serang.

Situs web yang dihosting oleh pengembang DOPPELPAYMER untuk mempublikasikan kredensial dan data yang dicuri

Bagaimana cara menghindari serangan ransomware di jaringan Anda?

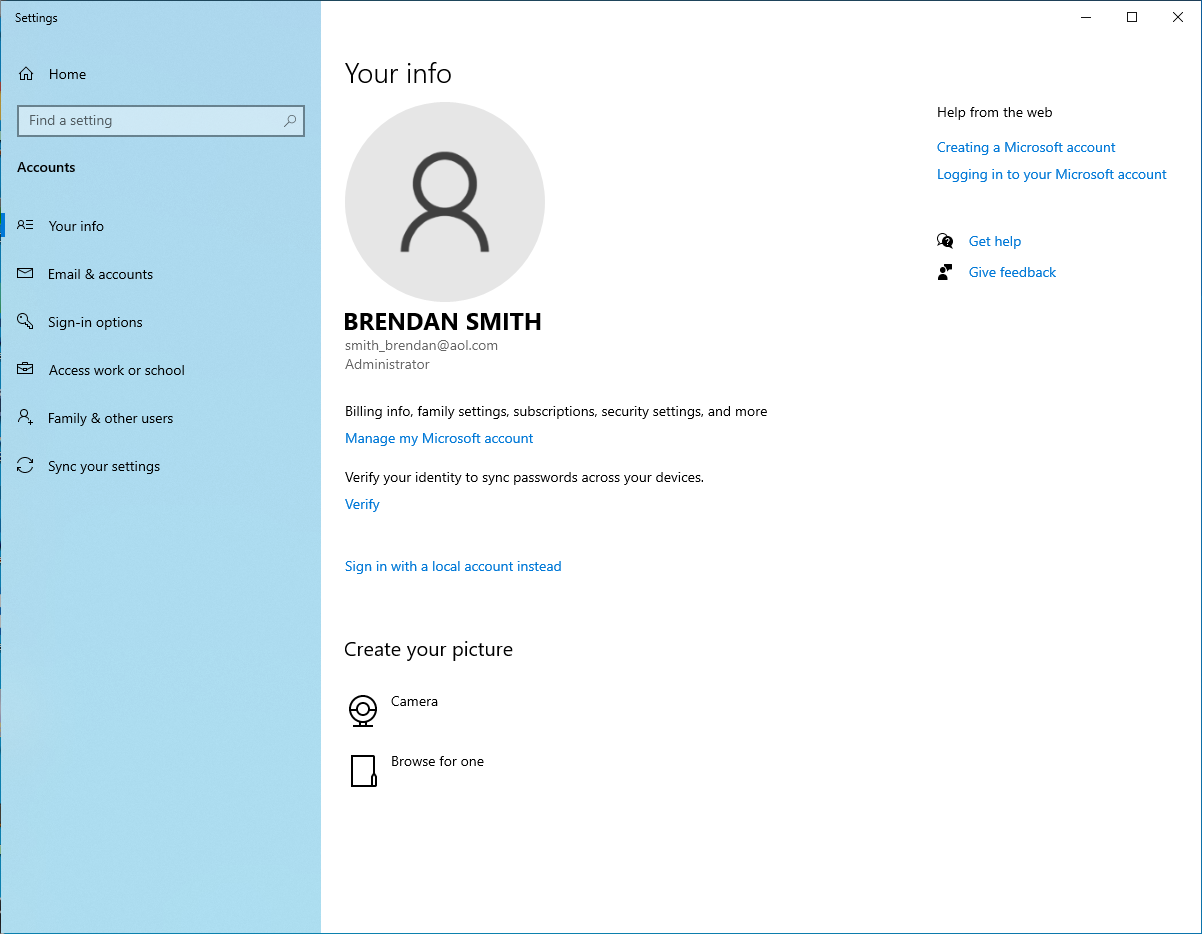

Sebagian besar “pekerjaan kotor” dilakukan oleh Mimikatz. Jadi, untuk mengurangi peluang serangan ransomware yang berhasil, Anda perlu mencegah keberhasilan aktivitas Mimikatz. Ada satu cara untuk mencegah peretasan kata sandi – menghapusnya dari memori proses LSASS.exe yang telah dijelaskan. Microsoft menawarkan solusi sempurna untuk kasus ini – akun Microsoft sebagai metode otorisasi dalam sistem.

Masuk dengan akun Microsoft menonaktifkan penyimpanan kata sandi di memori LSASS – kata sandi akan disimpan di server Microsoft. Hash (nilai acak yang dihasilkan dari kata sandi) masih akan tersedia, tetapi mendapatkan kata sandi “mentah” menjadi sulit, hanya dengan hash. Jadi, dengan menggunakan satu langkah mudah, yang tidak memakan waktu dan tidak menyebabkan masalah, Anda dapat setidaknya melindungi sistem Anda dari asisten ransomware semacam itu.

Seperti yang telah disebutkan sebelumnya, semua serangan ransomware dipicu oleh virus trojan. Injeksi trojan dapat dicegah dengan langkah-langkah yang telah dijelaskan di sejumlah besar artikel di situs web kami:

- Jangan mengklik tautan yang mencurigakan dalam email. Hal ini dapat menyebabkan unduhan trojan, adware, atau situs web phishing di mana kredensial akun Facebook/Twitter/LinkedIn Anda akan dicuri.

- Jangan membuka lampiran dalam email yang dikirim dari alamat email yang mencurigakan. Meskipun terlihat seperti pesan dari layanan pengiriman, lebih baik luangkan waktu lima menit untuk mengingat apakah Anda memiliki pengiriman yang tertunda. Skenario terbaik adalah memeriksa email asli di situs web perusahaan pengiriman dan membandingkan alamat yang Anda temukan dengan yang ada dalam email.

- Hindari menggunakan perangkat lunak bajakan atau utilitas untuk meretas sesuatu. Pengguna yang membajak perangkat lunak bisa menambahkan virus trojan ke dalam paket instalasi untuk mendapatkan uang, sama seperti para pengembang alat pembajakan.

Aturan-aturan sederhana ini akan membantu Anda menghindari sebagian besar serangan ransomware.

User Review

( votes)References

- Detail teknis dari fungsi proses LSASS.exe.

- Informasi lebih lanjut tentang isolasi memori di Wikipedia

![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Hindi

Hindi ![]() Italian

Italian