Malware Vidar termasuk ke dalam jenis stealer – yaitu jenis perangkat lunak jahat yang bertujuan untuk mencuri jenis data tertentu. Malware ini dapat disebarluaskan sebagai malware mandiri, maupun bersama dengan berbagai jenis virus lainnya. Misalnya, Vidar sering datang bersama dengan Djvu ransomware, memungkinkan penjahat untuk mengumpulkan data pribadi tambahan. Mari kita lakukan analisis Vidar stealer, dan mencari tahu seberapa berbahayanya malware ini.

Apa yang dimaksud dengan Vidar Stealer?

Vidar Stealer adalah aplikasi jahat yang berasal dari Arkei Stealer, pendahulunya, sekitar tahun 2018. Fitur utama dari setiap stealer adalah kemampuan mereka untuk masuk ke sistem secara diam-diam dan mencuri data dengan jenis yang telah ditentukan sebelumnya. Hal itu membedakan stealers dari spyware – yang biasanya mengambil segala sesuatu yang dapat dijangkau, bahkan jika tidak ada nilai nyata dalam informasi tersebut. Stealers menjadi tamu yang sering muncul dalam serangan siber, di mana mereka bertindak sebagai malware tambahan, yang melengkapi muatan utama.

Vidar bertujuan untuk mencuri informasi perbankan dan dompet kripto, serta kredensial login, alamat IP, dan riwayat penjelajahan. Malware ini dapat digunakan pada Chrome, Opera, browser berbasis Chromium, dan Firefox. Hal ini membuat Vidar cukup serbaguna, karena bahkan jika tidak ada data perbankan atau dompet kripto yang digunakan di dalam sistem, masih memungkinkan untuk mengambil semua data lain, dan sebaliknya. Vidar memiliki kekhasan dengan membidik kredensial koneksi FTP/WinSCP – kredensial ini sering digunakan oleh webmaster dan pekerja jarak jauh. Selain itu, malware ini dapat mengambil berbagai data dari klien email, tentu saja, jika digunakan dalam sistem yang diserang. Namun, properti seperti itu tidaklah unik – beberapa contoh lain dari jenis malware ini dapat beraksi secara fleksibel juga.

Analisis teknis Vidar Malware

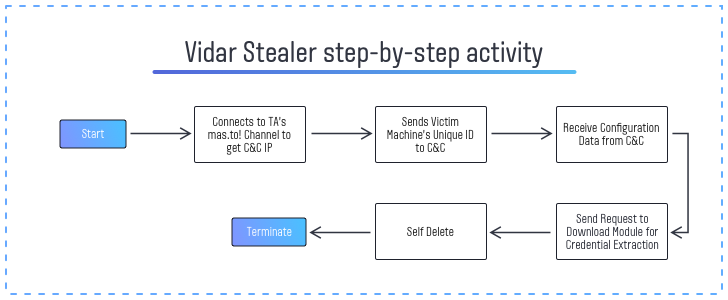

Setelah diinjeksi dan diluncurkan ke dalam sistem yang ditargetkan, pencuri Vidar mencoba terhubung ke saluran pada jaringan sosial Mastodon. Jaringan ini berpura-pura menjadi tempat untuk komunikasi anonim, dan setidaknya kurang dimoderasi dibandingkan yang lainnya. Pencuri mencoba mencapai saluran hxxps://mas.to/@oleg98 untuk mengambil alamat IP dari server komando dan kontrol (C&C). Selain itu, pencuri menetapkan ID unik untuk setiap mesin terinfeksi dan mengumumkannya ke pusat perintah.

Setelah terhubung ke C&C, malware menerima data konfigurasi. Informasi ini berfungsi untuk menciptakan rangkaian proses yang membantu malware awal untuk berjalan. Proses-proses tersebut adalah Devil.exe (yaitu, file eksekutif Vidar), taskkill.exe, dan timeout.exe. Malware juga memanggil conhost.exe – utilitas konsol Windows default. Proses taskkill.exe kemungkinan bertanggung jawab untuk menonaktifkan proses-proses yang berpotensi mengganggu fungsionalitas malware. Proses timeout.exe menghentikan eksekusi malware dan menghapusnya dari perangkat setelah batas waktu tertentu. Semua mekanisme dan Vidar itu sendiri dibuat dengan bahasa pemrograman C++.

Vidar stealer membawa sebagian besar fungsi dalam pasokan awal, namun, fungsionalitas pencurian password berfungsi sebagai modul terpisah. Ini meminta C&C untuk mengirimkannya setelah data konfigurasi diterima dan proses diimplementasikan. Mungkin, tujuan manipulasi seperti ini adalah membuat malware lebih bersembunyi, kecuali mekanisme keamanan dinonaktifkan. Modul pencurian password cukup mudah dideteksi melalui mekanisme heuristik, sehingga lebih baik menunda kedatangannya. Pustaka yang digunakan untuk ekstraksi kredensial adalah sebagai berikut:

- freebl3.dll

- mozglue.dll

- msvcp140.dll

- nss3.dll

- softokn3.dll

- cnruntime140.dll

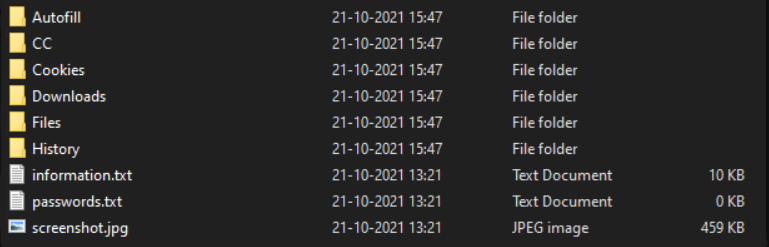

Selama aktivitasnya, Vidar stealer menciptakan salinan file yang dicuri yang menunggu proses ekstraksi. Mereka disimpan dalam folder sementara di direktori C:\ProgramData. Salinan ini disimpan sebagai file teks atau jarang sebagai arsip zip. Setelah proses selesai, file-file tersebut dikompres menjadi satu file besar berformat zip dengan nama acak, dan dikirim ke server komando dan kontrol dalam bentuk seperti itu. Namun, tidak ada enkripsi atau kata sandi yang diterapkan untuk mengontrol akses ke arsip itu. Oleh karena itu, begitu kamu menangkap atau menemukan arsip yang belum terkirim di PC kamu, kamu bisa memeriksa apa yang didapatkan Vidar stealer tentang PC kamu.

Arsip data yang dikumpulkan oleh pencuri Vidar

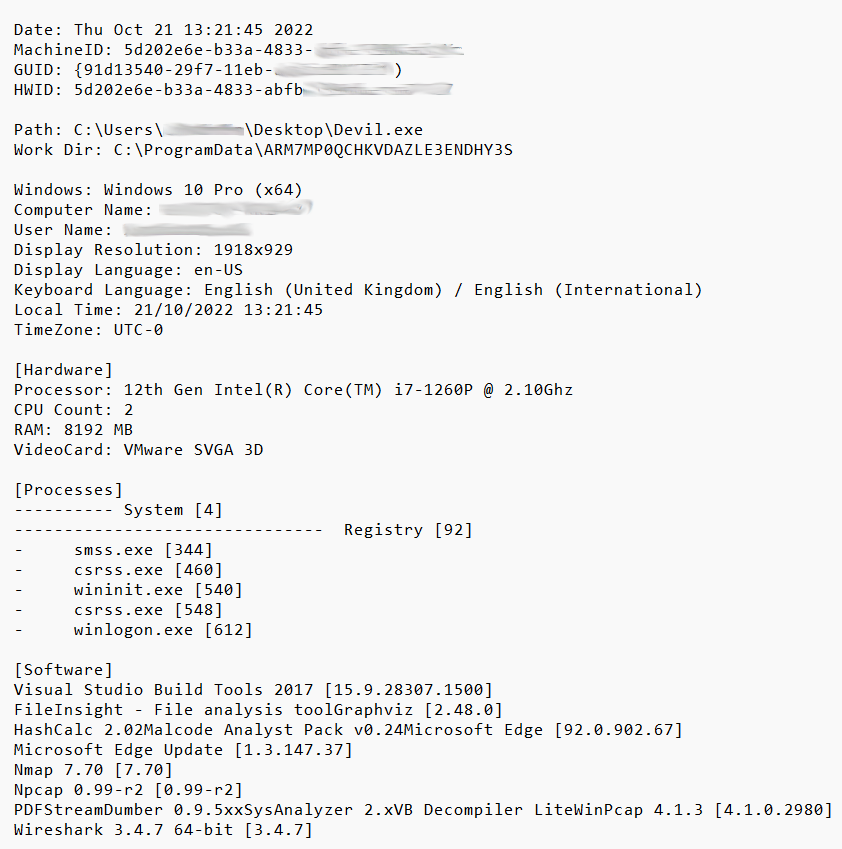

Selain kategori data yang disebutkan sebelumnya, Vidar juga mengumpulkan beberapa informasi sistem. Malware ini merekam jalur instalasinya, tanggal dan waktu operasi, informasi perangkat keras, dan daftar perangkat lunak yang diinstal. Yang terakhir ini kemungkinan diperlukan untuk memahami apakah komputer tersebut adalah komputer asli atau mesin virtual yang digunakan untuk menganalisis virus. Mesin virtual selalu meninggalkan jejak tertentu dalam log, dan output data dari mesin virtual tersebut kemungkinan tidak berguna bagi penjahat.

Informasi sistem yang diambil oleh Vidar

IoC pencuri Vidar

| Indicator | Value | Note |

| Hash | c40c62b978908e0f5112eee4ae7370fb9c4cc1ed7c90a171be89f6fd8c10b376 | File Vidar Stealer |

| Connection | @[email protected] | Bot di jejaring sosial Mastodon yang mengirimkan kembali IP C&C |

| C&C address | hxxp[:]//65.100.80[.]190 | Alamat IP yang diterima dari bot yang disebutkan di atas |

Varian Vidar tersebar luas di alam liar

- Trojan:Win32/Vidar.PC!MTB

- Trojan:Win32/Vidar.NX!MTB

- PWS:Win32/VidarStealer.MR!MTB

- Trojan:Win32/Vidar.AA!MTB

Penyebaran pencuri Vidar

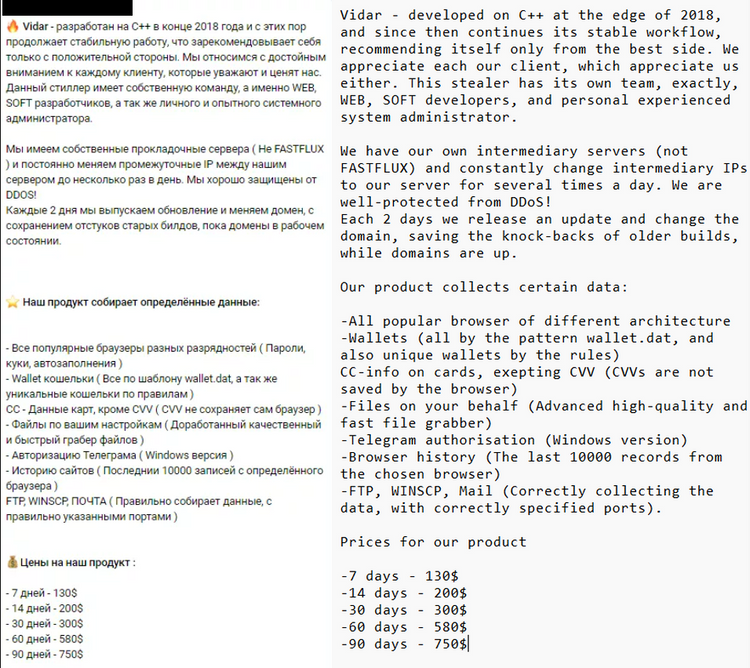

Sebelum membahas cara-cara yang dilakukan untuk masuk ke komputer korban, sebaiknya kita mengecek saluran-saluran penjualan yang digunakan oleh pembuat Vidar. Selain pasar Darknet dan forum hacker biasa, para pengembang Vidar menawarkan perangkat lunak mereka melalui Telegram. Aplikasi pesan instan ini telah menarik perhatian banyak penjahat selama tahun terakhir karena menjanjikan lebih banyak anonimitas dibandingkan dengan aplikasi sejenisnya. Namun, tidak ada yang bisa menjamin bahwa Anda akan menerima sesuatu setelah membeli dari saluran Telegram ini.

An offer to purchase Vidar stealer in the Telegram group

Ketika Vidar disebarkan sebagai malware independen, saluran penyebarannya cukup mirip dengan malware pencuri data lainnya. Cara paling umum adalah spam email – pesan yang meniru perusahaan yang sah, tetapi mengandung elemen jahat. Dalam kasus Vidar stealer, pesan-pesan tersebut memiliki file MS Office yang dilampirkan ke surat. Begitu lampiran dibuka, pengguna akan melihat tawaran untuk mengaktifkan eksekusi makro – dan tindakan ini memicu pengiriman malware.

Jarang sekali, Vidar menyebar melalui pesan di platform komunikasi yang berbeda, seperti Facebook, Discord, atau WhatsApp. Pendekatan ini membutuhkan kepercayaan penerima, jika tidak, efisiensinya akan sama dengan spam email. Dalam kombinasi dengan volume pesan yang rendah dan perlindungan yang lebih rumit terhadap penipuan, membuat metode ini jauh lebih tidak efektif.

Selain penyebarannya secara mandiri, terdapat banyak kasus di mana malware Vidar menyebar sebagai bagian dari paket malware, bersamaan dengan ransomware STOP/Djvu. Dalam beberapa bulan terakhir, malware ini datang bersamaan dengan ransomware ini, dan memberikan sumber penghasilan tambahan bagi pelaku kejahatan. Karena mereka tidak menerapkan penggandaan tekanan, data tersebut kemungkinan dijual – ada cukup pembeli di Darknet yang akan senang membelinya. Dalam kasus tersebut, malware Vidar menjadi pengganti untuk spyware Azorult – alat lain yang digunakan oleh penjahat untuk mengambil beberapa data pribadi. Konjungsi dengan ransomware Djvu memegang andil besar dalam jumlah infeksi Vidar secara keseluruhan.

Apa yang dimaksud dengan ransomware STOP/Djvu?

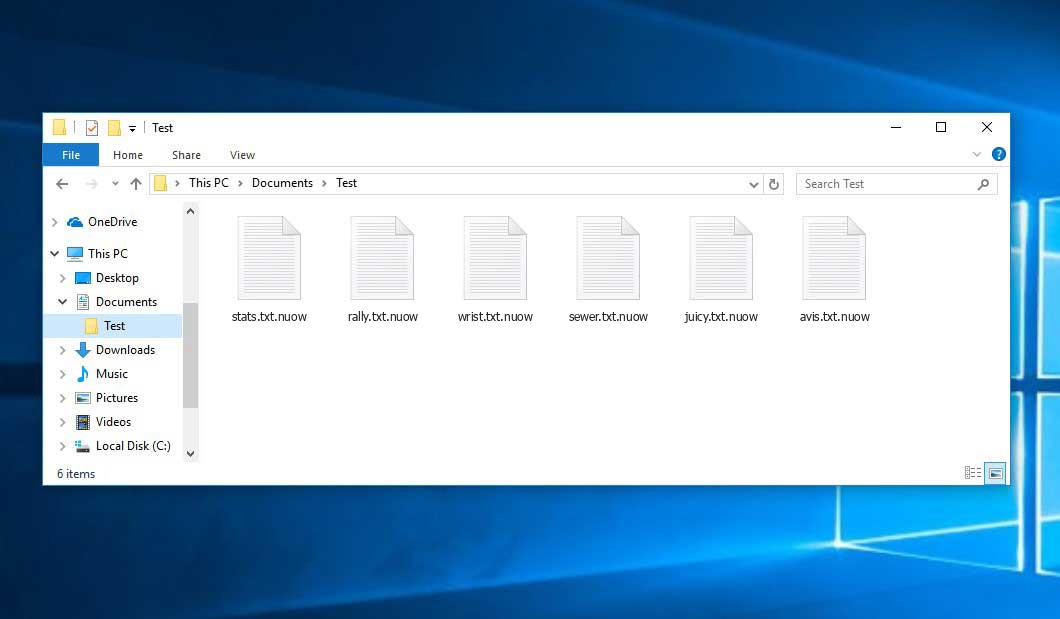

Ransomware STOP/Djvu adalah produk dari sebuah grup kejahatan siber yang bernama sama. Ransomware ini ditawarkan sebagai layanan, dan menyerang secara eksklusif individu. Muncul sekitar tahun 2019, ransomware ini menjadi pemimpin dalam waktu singkat, mengambil lebih dari 75% dari seluruh serangan ransomware pada pengguna individu pada tahun 2020. Kesuksesannya adalah hasil dari afiliasi yang terampil, kampanye penyebaran yang cakupannya luas, dan perangkat lunak yang baik. Ransomware ini terkenal karena memiliki mekanisme repacking yang unik yang mengubah bagian file sehingga tidak mungkin terdeteksi dengan mekanisme berbasis tanda tangan. Saat ini, ransomware ini kesulitan mencari cara baru untuk mendistribusikan, terutama yang dapat memberikan tingkat infeksi yang tinggi seperti sebelumnya.

File yang dienkripsi oleh ransomware Djvu (varian NUOW)

Bagaimana cara melindungi diri Anda dari malware pencuri?

Stealer, sama seperti spyware, bergantung pada ketidakterlihatannya di dalam sistem yang terinfeksi. Mereka tidak banyak mengubah hal-hal, dan jarang mengganggu alur kerja sistem Anda saat beroperasi sendiri. Oleh karena itu, lebih baik memberinya sedikit peluang untuk masuk. Mari kita fokus pada hal ini dan lihat apa yang akan membantu Anda menghindari malware ini.

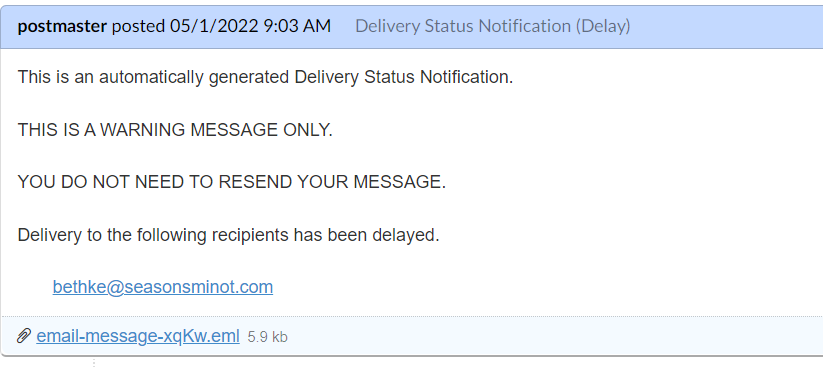

Jangan pernah percayai lampiran email. Seperti yang telah saya jelaskan di atas, sebagian besar penyebaran Vidar stealer sebagai satu-satunya malware terkait dengan spam email. Berinteraksi dengan isinya, baik itu tautan ke situs web pihak ketiga atau file terlampir, adalah ide yang buruk. Untungnya, mereka cukup mudah dideteksi – dengan alamat pengirim dan teks aneh dengan konten yang tidak terduga. Memeriksa dua tanda ini akan membantu Anda memilah sebagian besar email penipuan.

The typical example of a bait email. File terlampir berisi malware

Hindari konten bajakan. Ini lebih terkait dengan Djvu ransomware, yang sering disertai oleh Vidar stealer. Sebagian besar situs yang menawarkan game atau film bajakan akan meyakinkan Anda bahwa mereka bebas malware. Namun, hanya sedikit kasus yang bersih, meskipun tidak semuanya mengandung ransomware. Meskipun demikian, tidak ada yang menyenangkan dari mendapatkan malware di komputer Anda, serta menghadapi gugatan hukum karena melanggar hukum hak cipta.

Gunakan perangkat lunak anti-malware yang baik. Sebagai langkah terakhir, Anda harus memiliki solusi keamanan yang baik yang akan secara efektif menangkap dan menghapus malware pada komputer Anda. GridinSoft Anti-Malware akan cocok terbaik untuk tujuan ini, karena memiliki mekanisme deteksi yang sempurna yang terdiri dari 3 elemen. Selain itu, sangat ringan – Anda tidak akan merasa beban pada sistem Anda ketika berjalan di latar belakang. Dalam uji coba gratis selama 6 hari, Anda akan dapat menguji semua fitur yang ditawarkan.

User Review

( votes) ![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Hindi

Hindi ![]() Italian

Italian