RedLine Stealer adalah program berbahaya yang bertujuan untuk mencuri berbagai informasi pribadi dari sistem yang terinfeksi. Ini dapat menyebar sebagai malware mandiri, serta bersama dengan beberapa aplikasi berbahaya lainnya. Malware ini merupakan contoh dari stealer perbankan. Namun, malware ini juga dapat menggali informasi lain dari berbagai browser.

Apa yang dimaksud dengan malware pencuri?

Stealer adalah jenis malware yang menargetkan untuk mencuri beberapa jenis data tertentu dari mesin yang terinfeksi. Kelas malware ini kadang-kadang disamakan dengan spyware, namun yang terakhir mengambil semua yang bisa diambil dari sistem. Sementara itu, beberapa stealers dapat mencari bahkan file tertentu atau file dengan format tertentu – misalnya, blueprint AutoCAD atau proyek Maya. Hal ini membuat mereka lebih efektif, namun mereka memerlukan lebih banyak keterampilan dan kontrol untuk berhasil.

Stealers mencoba untuk menjadi sehalus mungkin karena efektivitas mereka sangat bergantung pada waktu mereka tetap berada dalam sistem tanpa terdeteksi. Tentu saja, sampel tertentu melakukan operasi dasar mereka dan kemudian hancur sendiri. Namun, ada juga yang terus berjalan kecuali mereka terdeteksi atau ada perintah penghancuran diri dari server C&C.

Fungsionalitas RedLine Stealer

RedLine stealer umumnya berperilaku seperti pencuri perbankan, karena target utamanya adalah kredensial perbankan yang disimpan di browser web. Untuk memenuhi kebutuhan ini, RedLine memiliki kemampuan untuk menggali informasi dalam setiap jenis browser – baik berbasis Chromium, Gecko, atau yang lainnya. Namun, selain data perbankan, ia juga mengambil cookies dan password yang disimpan di browser. Namun, tidak banyak browser populer yang menyimpan password dalam bentuk plain text, sehingga lebih banyak menyerang pengguna aplikasi alternatif.

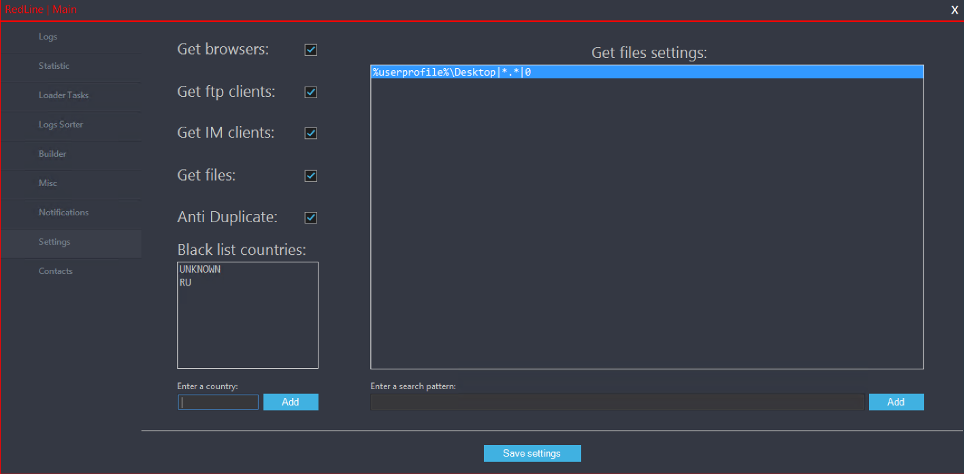

Panel administratif RedLine Stealer

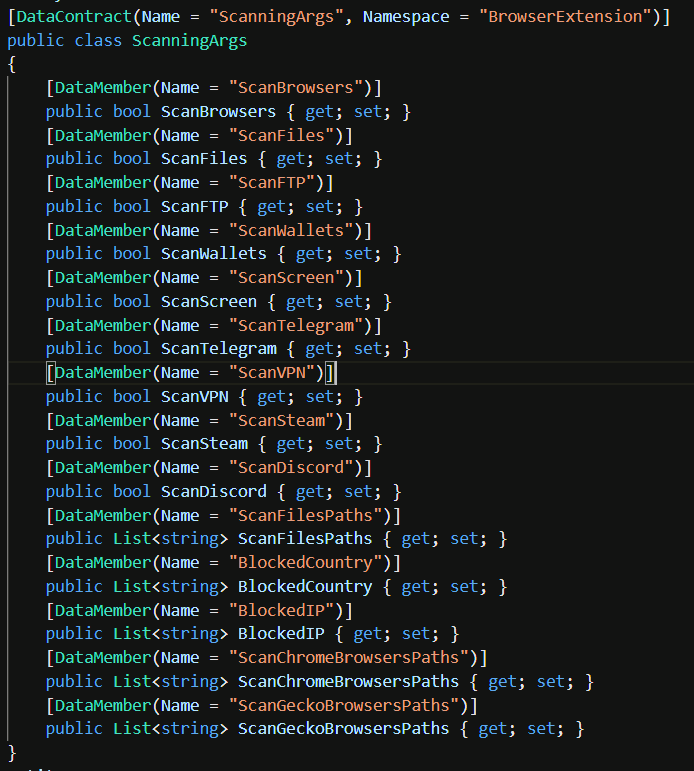

Namun, browser web bukan satu-satunya sumber informasi untuk pencuri ini. Selain browser, malware RedLine juga memindai perangkat untuk berbagai aplikasi, seperti Telegram, Discord, dan Steam. Ia juga bertujuan untuk mencuri kredensial untuk koneksi FTP/SCP dan VPN. Kode miliknya, yang ditemukan melalui teknik reverse engineering, juga menunjukkan kemampuannya untuk memindai dompet kripto dan mencuri informasi dari sana.

Pada akhir prosedur, RedLine mengumpulkan informasi terperinci tentang sistem, seperti versi OS, perangkat keras yang terpasang, daftar perangkat lunak, alamat IP, dan sebagainya. Kemudian, seluruh paket informasi yang terkumpul disimpan di folder ScanResult. Folder tersebut dibuat di direktori yang sama dengan file eksekutif pencuri.

Analisis Teknologi RedLine

Trick.exe, dan satu instansi jendela konsol. Tak lama kemudian, malware ini menjalin koneksi dengan server perintah dan kontrol di alamat newlife957[.]duckdns[.]org[:]7225. Hal yang patut diperhatikan adalah bahwa kode awal mengandung fungsi yang cukup legal – kemungkinan diambil dari program asli. Konten berbahaya diunduh secara dinamis melalui fungsionalitas pada kode awal. Trik seperti ini digunakan untuk memenangkan waktu guna menonaktifkan solusi anti-malware di dalam sistem setelah akses awal.

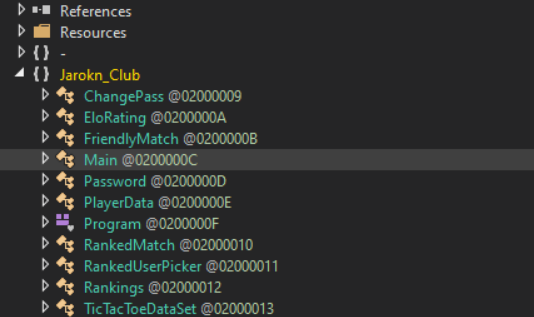

Referensi TicTacToe dalam kode RedLine

Setelah payload jahat terpasang, hal pertama yang dilakukan malware adalah memeriksa alamat IP PC. Ia menggunakan situs api[.]ip[.]sb untuk tujuan itu. Jika tidak ada konflik dengan blacklist internalnya – negara dan alamat IP yang tidak diizinkan untuk diluncurkan – malware melanjutkan ke operasi selanjutnya. RedLine memulai pemindaian lingkungan langkah demi langkah, mengikuti daftar yang diterima setelah dikonfigurasi.

Urutan pemindaian elemen yang akan dicuri pada PC yang terinfeksi

Kemudian, ia membentuk file log yang berisi informasi yang diekstraksi dari sistem yang diserang. Tidak mungkin melihat semua detailnya, karena malware mengenkripsi data pada tahap ekstraksi data. Namun, tipe data terlihat dengan jelas, sehingga Anda bisa memperkirakan apa yang malware ini bagikan dengan penjahat.

Jenis data yang dikumpulkan oleh RedLine Stealer

| Nama fungsi | Deskripsi |

|---|---|

| ScannedBrowser | Nama browser, profil pengguna, kredensial masuk, dan cookie |

| FtpConnections | Detail tentang koneksi FTP yang ada pada mesin target |

| GameChatFiles | File obrolan dalam game yang terkait dengan game apa pun yang ditemukan |

| GameLauncherFiles | Daftar peluncur game yang terinstal |

| InstalledBrowsers | Daftar browser yang terinstal |

| MessageClientFiles | File klien perpesanan yang berada di mesin target |

| City | Kota yang terdeteksi |

| Country | Negara yang terdeteksi |

| File Location | Jalur di mana file .exe malware dieksekusi |

| Hardware | Informasi tentang perangkat keras yang terpasang |

| IPv4 | Alamat IPv4 publik dari PC korban |

| Language | Bahasa OS |

| ScannedFiles | File yang mungkin berharga yang ditemukan di dalam sistem |

| ScreenSize | Resolusi layar sistem target |

| Nama fungsi | Deskripsi |

|---|---|

| ScannedWallets | Informasi tentang dompet yang ditemukan dalam sistem |

| SecurityUtils | Daftar dan status semua program antivirus yang terdeteksi |

| AvailableLanguages | Bahasa, didukung oleh versi OS pada PC target |

| MachineName | Nama mesin target |

| Monitor | Tangkapan layar layar pada saat eksekusi |

| OSVersion | Informasi tentang versi sistem operasi |

| Nord | Kredensial untuk NordVPN |

| Open | Kredensial untuk OpenVPN |

| Processes | Daftar proses yang berjalan dalam sistem |

| SeenBefore | Periksa apakah laporan tersebut mengenai korban baru atau korban yang diserang sebelumnya |

| TimeZone | Zona waktu komputer yang diserang |

| ZipCode | Kode Pos Korban |

| Softwares | Daftar program yang diinstal pada PC yang diserang |

| SystemHardwares | Detail tentang konfigurasi PC |

Berbagai penelitian menunjukkan bahwa RedLine tidak sepenuhnya konsisten dengan browser yang diserang. Efektivitas terbesarnya diamati pada browser Chrome, Opera, Chromium, dan Chromodo. Di antara aplikasi berbasis mesin selain Chromium ada 360Browser berbasis WebKit dari China. Browser web pada mesin Gecko – Firefox, Waterfox, dan sebagainya – juga rentan, tetapi stealer kadang-kadang mengalami masalah saat mengekstraksi data dari browser-browesr tersebut.

RedLine malware berorientasi pada tinggal lama di dalam sistem. Banyak stealer memiliki fungsi penghapusan diri sendiri setelah tidak ada data yang tersisa untuk dicuri. Sementara itu, stealer ini menawarkan mekanisme gaya spyware: operator dapat memerintahkannya untuk menghancurkan dirinya sendiri, tetapi tidak ada timer di dalamnya.

RedLine Stealer IoC

| Indikator | Jenis | Deskripsi |

|---|---|---|

| newlife957[.]duckdns[.]org[:]7225 | URL | C2 URL |

| 1741984cc5f9a62d34d180943658637523ac102db4a544bb6812be1e0507a348 | Hash | Hash SHA-256 – penyamaran (tidak terdeteksi) |

| ee4608483ebb8615dfe71924c5a6bc4b0f1a5d0eb8b453923b3f2ce5cd00784b | Hash | Hash SHA-256 dari bagian malware |

| 9dc934f7f22e493a1c1d97107edc85ccce4e1be155b2cc038be8d9a57b2e430f | Hash | Hash SHA-256 dari bagian malware |

| 76ca4a8afe19ab46e2f7f364fb76a166ce62efc7cf191f0f1be5ffff7f443f1b | Hash | Hash SHA-256 dari bagian malware |

| 258445b5c086f67d1157c2998968bad83a64ca3bab88bfd9d73654819bb46463 | Hash | Hash SHA-256 dari pengambil info sistem |

Varian RedLine yang tersebar luas terdeteksi di alam liar

Distribusi Pencuri Garis Merah

Seperti yang telah saya sebutkan sebelumnya, RedLine Stealer dapat datang sebagai malware tersendiri, maupun dalam satu paket dengan virus lain. Aktivitasnya berkembang pesat selama beberapa waktu terakhir, karena nyaman bagi para penjahat dan dapat dengan mudah dibeli bahkan di web permukaan. Misalnya, pengembangnya memiliki grup di Telegram messenger, di mana malware ini ditawarkan di bawah jenis langganan yang berbeda. Karena pencuri memiliki fungsionalitas yang luar biasa, penawaran ini tidak pernah basi.

RedLine marketing bot in Telegram Messenger

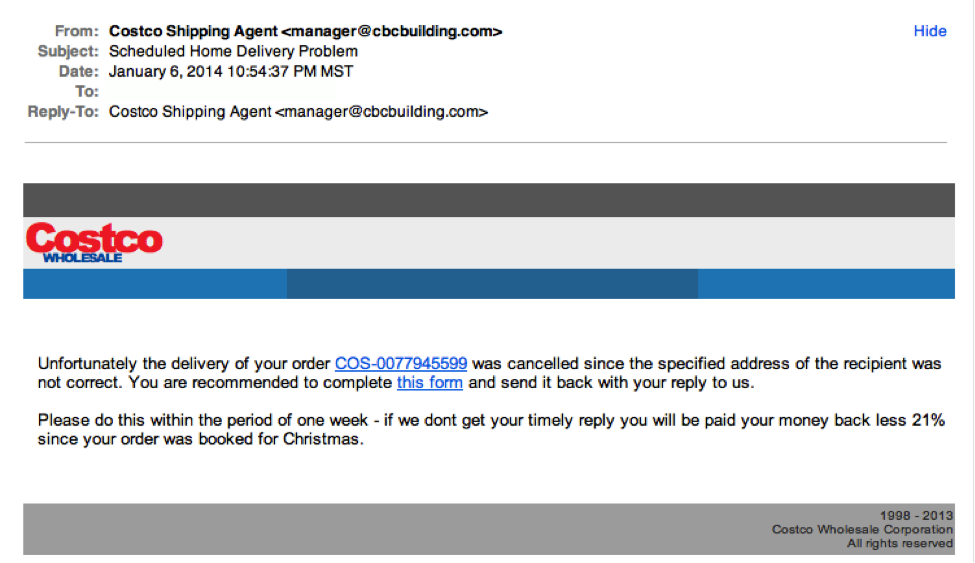

Dalam bentuk mandiri, RedLine Stealer biasanya menyebar melalui email phishing. Sebagai alternatif, itu dapat disamarkan sebagai file instalasi beberapa program populer, seperti Discord, Telegram, Steam, dan aplikasi retak. Dalam satu kasus tertentu, RedLine muncul sebagai ekstensi browser, dan tautan unduhnya disematkan ke dalam deskripsi video YouTube. Namun, pesan email phishing tetap menjadi bentuk distribusi malware yang paling kuat dan populer – dan RedLine Stealer tidak terkecuali.

Contoh email phishing pada umumnya

Ketika berbicara tentang penyebaran bersamaan dengan malware lainnya, RedLine sering dipasangkan dengan berbagai sampel ransomware. Namun, sebagian besar penyebaran dalam satu paket terjadi setelah RedLine dikombinasikan dengan ransomware Djvu. Sebenarnya, ransomware ini tidak hanya menampilkan pencuri ini tetapi juga 2 malware lainnya – pintu belakang SmokeLoader dan pencuri Vidar. Paket seperti ini bisa membawa setiap potongan data berharga dan membanjiri komputer dengan malware lainnya. Dan jangan lupa tentang ransomware – hal ini sudah cukup merusak berkas-berkas Anda.

Apa itu ransomware Djvu?

STOP/Djvu ransomware adalah contoh yang menonjol dari sebuah grup kejahatan siber yang lama berlangsung, yang teror hampir seluruhnya individu. Mereka dengan cepat memperoleh posisi dominan di pasar ransomware, mencapai lebih dari 75% dari total pengiriman ransomware pada suatu titik waktu. Saat ini, mereka kehilangan momentum yang besar tetapi tetap berbahaya seperti sebelumnya. Malware tambahan yang dibawa ke perangkat pengguna kemungkinan diperlukan untuk mengompensasi berkurangnya jumlah korban baru. Sebelumnya, mereka menggunakan pencuri Azorult tetapi kemudian beralih ke malware yang disebutkan sebelumnya.

Bagaimana cara agar tetap terlindungi?

Mengetahui cara-cara penyebarannya akan memberi Anda petunjuk yang bagus untuk mencegahnya. Metode penanggulangan spam email sudah sangat terkenal dan memiliki berbagai macam pendekatan. Demikian pula halnya dengan penyebaran malware yang menyamar sebagai aplikasi yang sah. Metode yang menampilkan cara-cara yang unik dan sesekali adalah yang paling sulit untuk dihindari, tetapi masih memungkinkan.

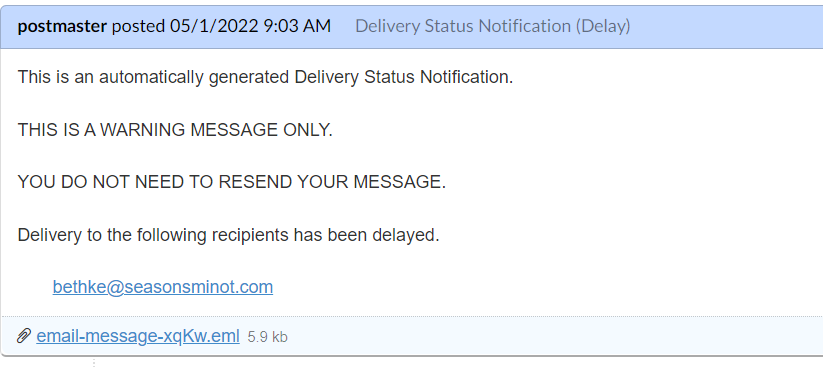

Email spam dapat dengan mudah dibedakan dari pesan asli . Hampir setiap pesan mencurigakan mencoba meniru perusahaan asli atau pengirim yang Anda kenal. Namun, mereka tidak dapat meniru alamat pengirim, serta memprediksi jika Anda menunggu surat tersebut. Sebenarnya, mereka dapat mengakui email yang mungkin Anda terima melalui phishing awal, tetapi situasi seperti itu cukup jarang terjadi. Oleh karena itu, melihat sebuah surat asing yang seharusnya tidak Anda terima dengan alamat pengirim yang tidak biasa berarti seseorang mencoba memperdaya Anda. Jika informasinya terlihat meyakinkan bagi Anda, lebih baik periksa hal-hal secara manual.

Contoh umum dari email umpan. File terlampir berisi malware

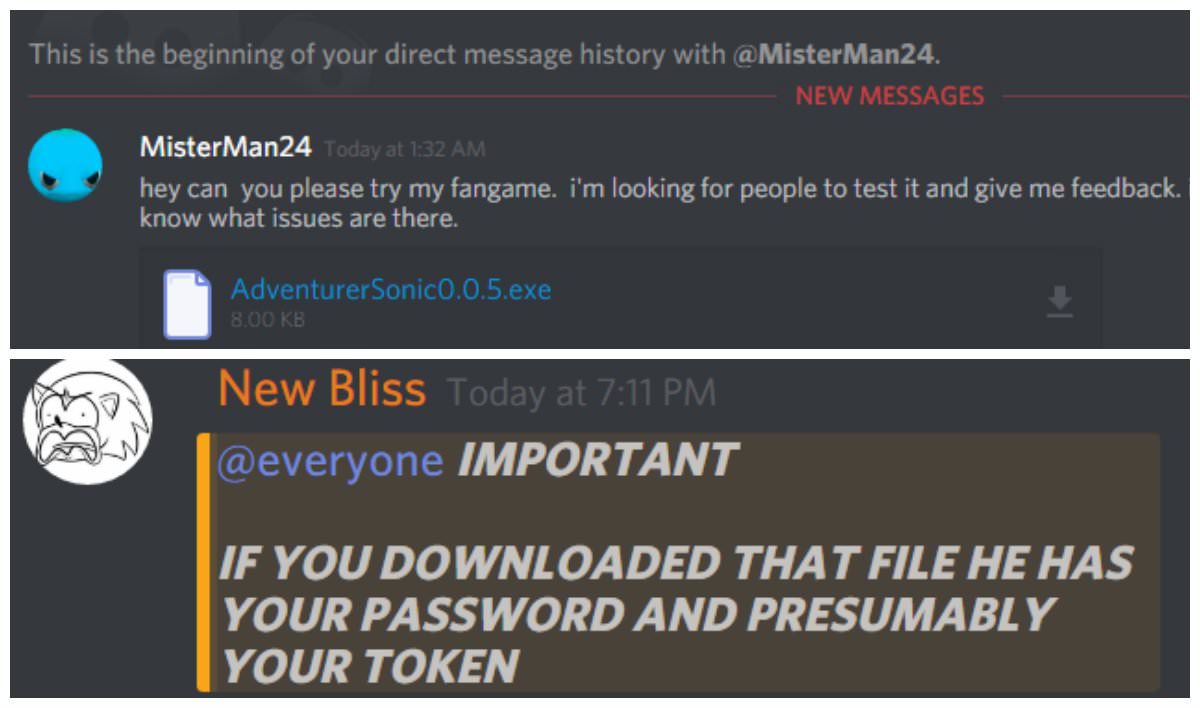

Installer aplikasi palsu tidak memerlukan perhatian yang terlalu banyak tetapi memerlukan Anda untuk mengikuti aturan. Misalnya, palsu seringkali disebarkan di komunitas online, seperti Discord atau Reddit. Menggunakannya berisiko, terutama jika Anda dapat mendapatkan installer yang sama dari situs resmi secara gratis. Ketika datang ke program retak, ada satu hal yang harus Anda ingat – tidak ada yang gratis di bawah matahari. Bahkan jika retakan itu terlihat sah, dan Anda yakin tentang pengirimnya, lebih baik memeriksa file tersebut dengan perangkat lunak anti-malware. Ada godaan besar untuk memonetisasi retakan aplikasi melalui penambahan malware – para peretas melanggar hukum apa pun. Solusi lain adalah menggunakan salinan asli perangkat lunak – berbayar dan diunduh dari situs web vendor.

Contoh malware yang menyebar melalui Discord

Cara-cara yang rumit hampir tidak mungkin diprediksi dan dideteksi secara proaktif. Namun, file dan ekstensi tidak akan muncul dengan sendirinya secara otomatis. Begitu Anda melihat situasi yang tidak Anda yakini, keputusan terbaik adalah meluncurkan pemindaian penuh dengan solusi keamanan yang kuat. Jika dilengkapi dengan sistem pemindaian modern, dia pasti akan menemukan aktivitas yang tidak biasa yang tidak terlihat oleh mata manusia.

User Review

( votes) ![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Hindi

Hindi ![]() Italian

Italian