Oori virus adalah keluarga DJVU dari infeksi jenis ransomware.1 Ransomware mengenkripsi file pribadi penting (video, foto, dokumen). File yang terinfeksi dapat dilacak dengan ekstensi “.oori” tertentu. Dalam panduan ini, saya akan mencoba membantu Anda menghapus Oori ransomware. Sebagai bonus, saya akan membantu Anda mendekripsi dan memulihkan file terenkripsi Anda.

Oori Virus

☝️ Oori dapat diidentifikasi dengan benar sebagai infeksi jenis ransomware STOP/DJVU.

Oori Ransomware

🤔 Oori ransomware adalah malware yang berasal dari keluarga ransomware DJVU/STOP. Tujuan utamanya adalah untuk mengenkripsi file yang penting bagi Anda. Setelah itu virus ransomware Oori meminta korbannya untuk membayar uang tebusan ($490 – $980) di BitCoin.

Oori ransomware adalah jenis virus khusus yang mengenkripsi dokumen Anda dan kemudian memaksa Anda membayar untuk memulihkannya. Keluarga ransomware DJVU/STOP pertama kali diungkapkan dan ditemukan oleh analis virus Michael Gillespie2.

Virus Oori pada dasarnya mirip dengan keluarga yang sama: Hhye, Ggwq. It encrypted all popular file types. Hence, users cannot use the own documents or photos. This version of ransomware adds own “.oori” extension into all encrypted files. For instance, the file “video.avi”, will be amended into “video.avi.oori”. As soon as the encryption is successfully accomplished, virus creates a specific file “_readme.txt” and puts it into all folders that contain the modified files.

| Keluarga ransomware 3 | DJVU/STOP4 ransomware |

| Extension | .oori |

| Ransomware note | _readme.txt |

| Ransom | From $490 to $980 (Bitcoins) |

| Contact | [email protected], [email protected] |

| Detection5 | Win32/GenKryptik.FXTV, Generic.Trojan.Obfuscator.DDS, Trojan-Ransom.Win32.GenericCryptor.czu |

| Gejala |

|

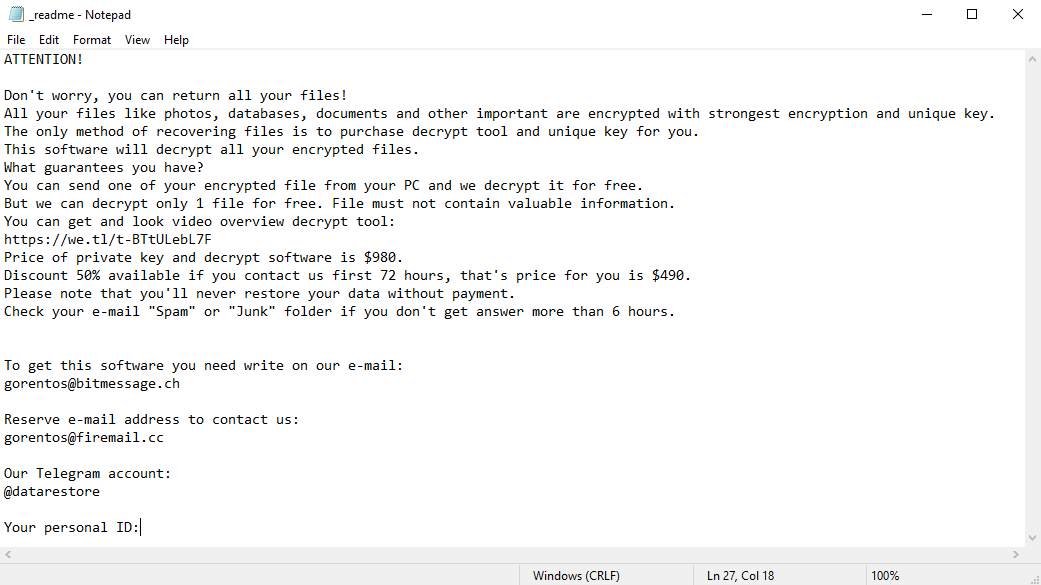

Teks ini meminta pembayaran untuk mendapatkan kembali file melalui kunci dekripsi:

Peringatan menakutkan yang menuntut pengguna membayar uang tebusan untuk mendekripsi data yang disandikan berisi peringatan yang membuat frustrasi ini

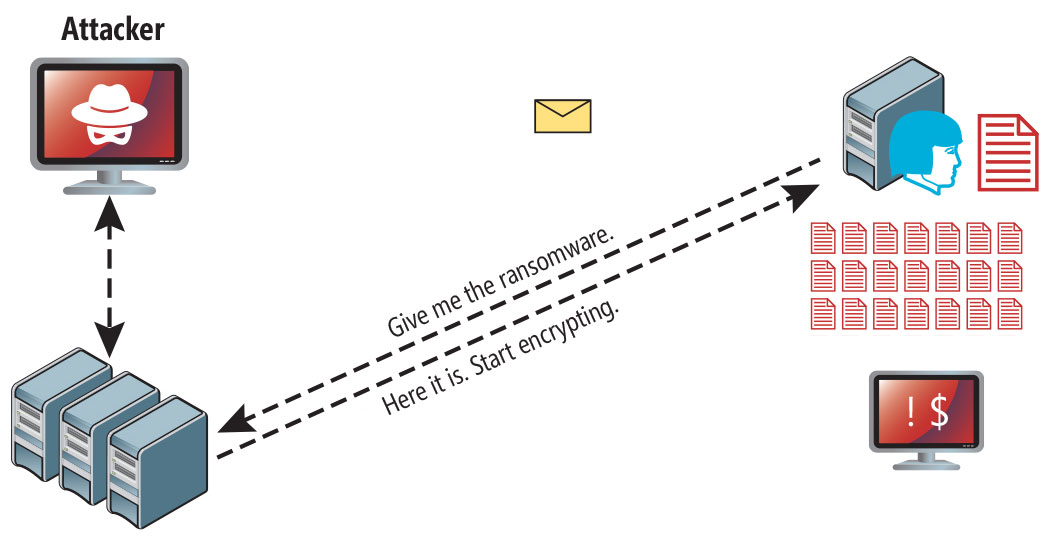

Kriptografi Algoritme yang digunakan oleh keluarga DJVU adalah AES-256. Jadi, jika file Anda dienkripsi dengan kunci dekripsi tertentu, yang benar-benar berbeda dan tidak ada salinan lainnya. Kenyataan yang menyedihkan adalah tidak mungkin memulihkan informasi tanpa kunci unik yang tersedia.

Jika ransomware bekerja dalam mode online, Anda tidak mungkin mendapatkan akses ke kunci AES-256. Itu disimpan di server jauh milik para penjahat yang mendistribusikan virus Oori.

Untuk menerima kunci dekripsi pembayaran harus $ 980. Untuk mendapatkan detail pembayaran, para korban didorong oleh pesan untuk menghubungi penipu melalui email ([email protected]), atau melalui Telegram.

ATTENTION! Don't worry, you can return all your files! All your files like photos, databases, documents and other important are encrypted with strongest encryption and unique key. The only method of recovering files is to purchase decrypt tool and unique key for you. This software will decrypt all your encrypted files. What guarantees you have? You can send one of your encrypted file from your PC and we decrypt it for free. But we can decrypt only 1 file for free. File must not contain valuable information. You can get and look video overview decrypt tool: https://we.tl/t-WJa63R98Ku Price of private key and decrypt software is $980. Discount 50% available if you contact us first 72 hours, that's price for you is $490. Please note that you'll never restore your data without payment. Check your e-mail "Spam" or "Junk" folder if you don't get answer more than 6 hours. To get this software you need write on our e-mail: [email protected] Reserve e-mail address to contact us: [email protected] Your personal ID: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

Gambar di bawah memberikan gambaran yang jelas tentang bagaimana file dengan ekstensi “.oori” terlihat:

Jangan Bayar Untuk Oori Ransomware.

Silakan, coba gunakan cadangan yang tersedia atau alat Decrypter

_File readme.txt juga menunjukkan bahwa pemilik komputer harus menghubungi perwakilan Oori selama 72 jam mulai dari saat file dienkripsi. Dengan syarat menghubungi dalam waktu 72 jam, pengguna akan diberikan potongan harga 50%. Jadi jumlah tebusan akan diminimalkan menjadi $ 490). Namun, menjauhlah dari membayar tebusan!

Saya sangat menyarankan agar Anda tidak menghubungi penipuan ini dan jangan membayar. Salah satu solusi kerja paling nyata untuk memulihkan data yang hilang – cukup dengan menggunakan cadangan yang tersedia, atau gunakan Alat Decryptor.

Keunikan semua virus tersebut menerapkan serangkaian tindakan serupa untuk menghasilkan kunci dekripsi unik untuk memulihkan data yang disandikan.

Jadi, kecuali ransomware masih dalam tahap pengembangan atau memiliki beberapa kelemahan yang sulit dilacak, memulihkan data yang disandikan secara manual adalah hal yang tidak dapat Anda lakukan. Satu-satunya solusi untuk mencegah hilangnya data berharga Anda adalah dengan membuat cadangan file penting Anda secara teratur.

Perhatikan bahwa meskipun Anda memelihara cadangan tersebut secara teratur, cadangan tersebut harus ditempatkan di lokasi tertentu tanpa berkeliaran, tidak terhubung ke workstation utama Anda.

Misalnya, cadangan mungkin disimpan di flash drive USB atau beberapa penyimpanan hard drive eksternal alternatif. Secara opsional, Anda dapat merujuk ke bantuan penyimpanan informasi online (cloud).

Tidak perlu disebutkan lagi ketika Anda menyimpan data cadangan di perangkat umum Anda, data itu mungkin juga di-cipher seperti halnya data lainnya.

Untuk alasan ini, mencari cadangan di PC utama Anda bukanlah ide yang bijaksana.

Bagaimana Saya Tertular?

Oori memiliki berbagai metode untuk dibangun ke dalam sistem Anda. Tetapi tidak masalah metode apa yang digunakan dalam kasus Anda.

Crackithub[.]com, kmspico10[.]com, crackhomes[.]com, piratepc[.]net — situs yang mendistribusikan Oori Ransomware. Virus ini dapat menginfeksi semua PC yang diunduh dari situsnya.

Situs serupa lainnya:

xxxxs://crackithub[.]com/adobe-acrobat-pro/ xxxxs://crackithub[.]com/easyworship-7-crack/ xxxxs://kmspico10[.]com/ xxxxs://kmspico10[.]com/office-2019-activator-kmspico/ xxxxs://piratepc[.]net/category/activators/ xxxxs://piratepc[.]net/startisback-full-cracked/

Serangan Oori setelah upaya phishing berhasil.

Meskipun demikian, ini adalah kebocoran umum yang dapat digunakan untuk menyuntikkannya ke PC Anda:

- instalasi tersembunyi bersama dengan aplikasi lain, terutama utilitas yang berfungsi sebagai freeware atau shareware;

- tautan meragukan di email spam yang mengarah ke pemasang Oori

- sumber daya hosting online gratis;

- menggunakan sumber daya peer-to-peer (P2P) ilegal untuk mengunduh perangkat lunak bajakan.

Ada beberapa kasus ketika virus Oori disamarkan sebagai alat yang sah, misalnya, dalam pesan yang menuntut untuk memulai beberapa pembaruan perangkat lunak atau browser yang tidak diinginkan. Ini biasanya cara bagaimana beberapa penipuan online bertujuan untuk memaksa Anda menginstal ransomware Oori secara manual, dengan benar-benar membuat Anda berpartisipasi langsung dalam proses ini.

Tentunya, peringatan pembaruan palsu tidak akan menunjukkan bahwa Anda benar-benar akan menyuntikkan ransomware Oori. Instalasi ini akan disembunyikan di bawah beberapa peringatan yang menyebutkan bahwa Anda diduga harus memperbarui Adobe Flash Player atau program meragukan lainnya.

Tentu saja, aplikasi yang retak juga mewakili kerusakannya. Menggunakan P2P adalah ilegal dan dapat mengakibatkan injeksi malware yang serius, termasuk ransomware Oori.

Singkatnya, apa yang dapat Anda lakukan untuk menghindari injeksi ransomware Oori ke perangkat Anda? Meski tidak ada jaminan 100% untuk mencegah PC Anda rusak, ada tips tertentu yang ingin saya berikan untuk mencegah penetrasi Oori. Anda harus berhati-hati saat menginstal perangkat lunak gratis hari ini.

Pastikan Anda selalu membaca apa yang ditawarkan penginstal selain program gratis utama. Hindari membuka lampiran email yang meragukan. Jangan membuka file dari penerima yang tidak dikenal. Tentunya program keamanan Anda saat ini harus selalu di update.

Malware tidak berbicara secara terbuka tentang dirinya sendiri. Itu tidak akan disebutkan dalam daftar program Anda yang tersedia. Namun, itu akan disembunyikan di bawah beberapa proses berbahaya yang berjalan secara teratur di latar belakang, mulai dari saat Anda meluncurkan komputer Anda.

Bagaimana cara menghapus Oori Virus?

Selain mengkodekan file korban, infeksi Oori juga mulai menginstal Azorult Spyware pada sistem untuk mencuri kredensial akun, dompet mata uang kripto, file desktop, dan lainnya. 6

Alasan mengapa saya merekomendasikan GridinSoft7

Tidak ada cara yang lebih baik untuk mengenali, menghapus dan mencegah ransomware selain menggunakan perangkat lunak anti-malware dari GridinSoft8.

Unduh Alat Penghapusan.

Anda dapat mengunduh GridinSoft Anti-Malware dengan mengklik tombol di bawah ini:

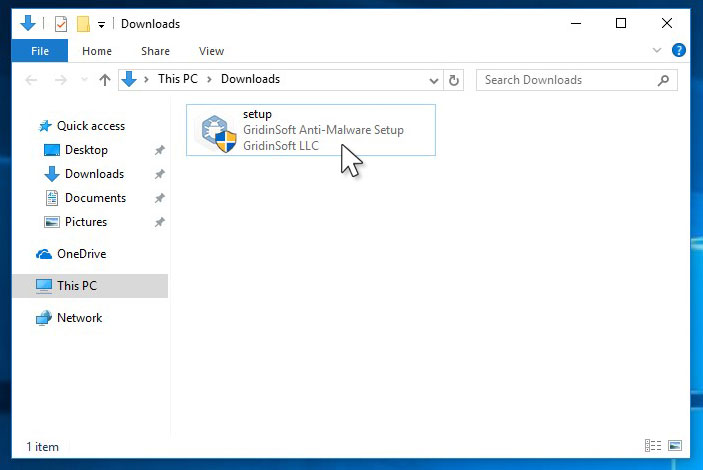

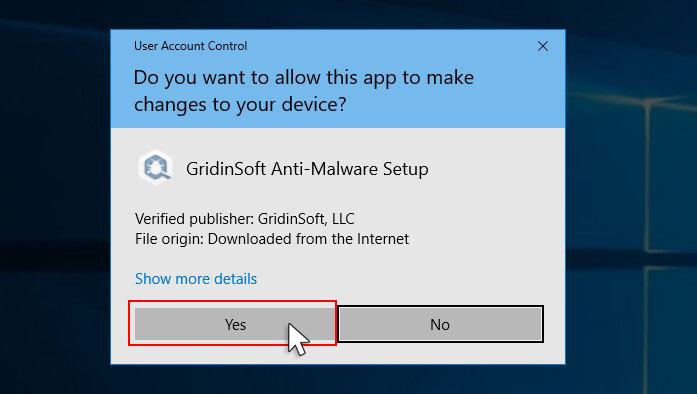

Jalankan file setup.

Saat file setup selesai diunduh, klik dua kali pada file install-antimalware-fix.exe untuk menginstal GridinSoft Anti-Malware pada sistem Anda.

Kontrol Akun Pengguna meminta Anda untuk mengizinkan GridinSoft Anti-Malware membuat perubahan pada perangkat Anda. Jadi, Anda harus mengklik “Ya” untuk melanjutkan penginstalan.

Tekan tombol “Instal”.

Setelah terinstal, Anti-Malware akan berjalan secara otomatis.

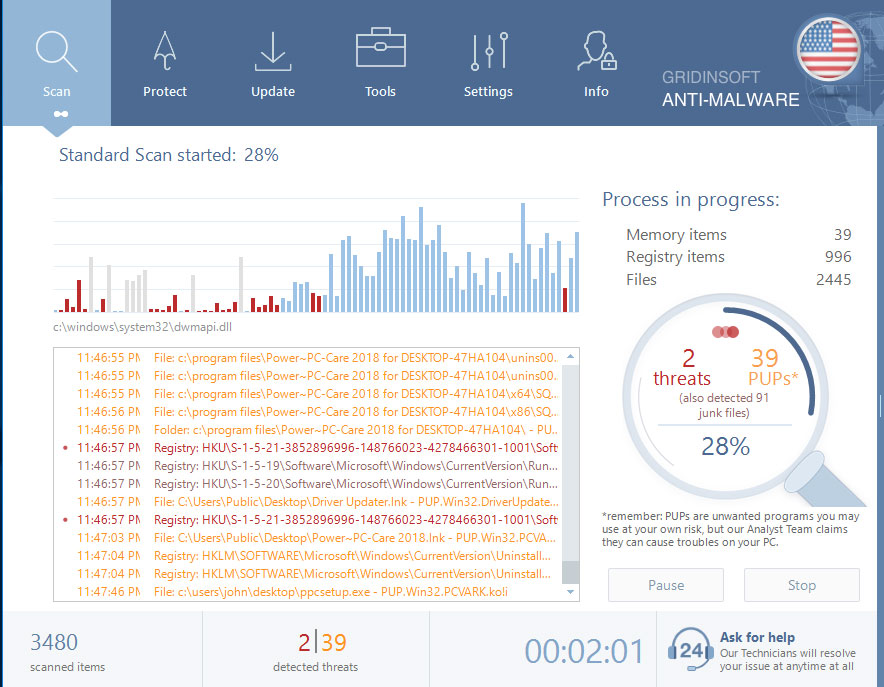

Tunggu hingga pemindaian Anti-Malware selesai.

GridinSoft Anti-Malware akan secara otomatis mulai memindai komputer Anda untuk infeksi Oori dan program jahat lainnya. Proses ini dapat memakan waktu 20-30 menit, jadi saya sarankan Anda memeriksa status proses pemindaian secara berkala.

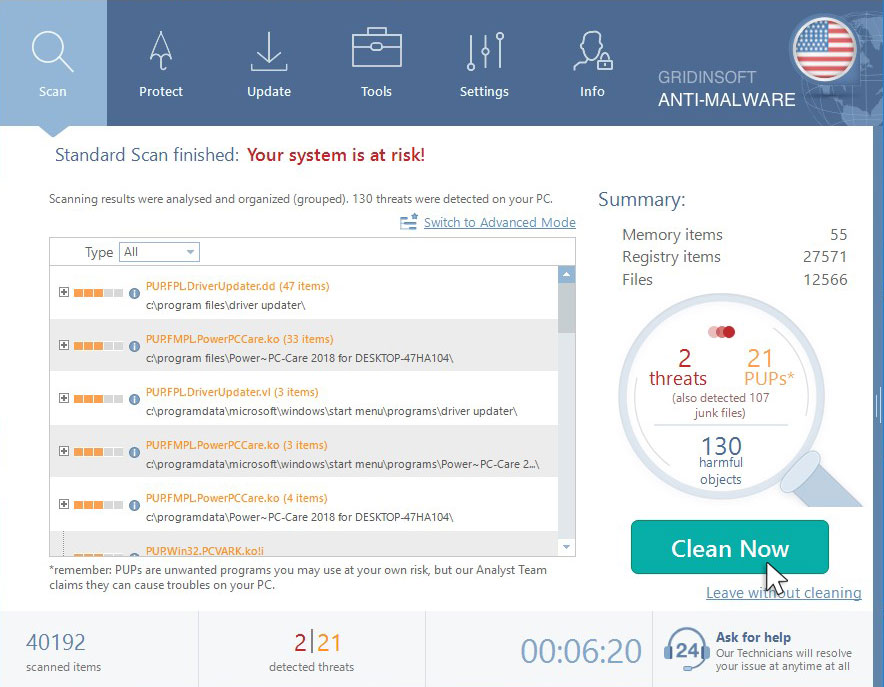

Klik “Clean Now”.

Ketika pemindaian selesai, Anda akan melihat daftar infeksi yang terdeteksi oleh GridinSoft Anti-Malware. Untuk menghapusnya klik tombol “Clean Now” di pojok kanan.

Trojan Killer untuk kasus khusus

Dalam beberapa kasus tertentu, Oori ransomware dapat memblokir jalannya file setup dari program anti-malware yang berbeda. Dalam situasi ini, Anda perlu menggunakan drive yang dapat dilepas dengan alat antivirus yang sudah diinstal sebelumnya.

Ada sedikit sekali alat keamanan yang dapat diatur pada drive USB, dan antivirus yang dapat melakukannya dalam banyak kasus memerlukan lisensi yang cukup mahal. Untuk contoh ini, saya merekomendasikan Anda untuk menggunakan solusi lain dari GridinSoft – Trojan Killer Portable. Ia memiliki mode uji coba gratis selama 14 hari yang menawarkan seluruh fitur versi berbayar 9. Istilah ini pasti akan 100% cukup untuk menghapus ransomware Oori.

Bagaimana cara mendekripsi file .oori?

Pulihkan solusi untuk “file .oori” yang besar

Coba hapus ekstensi .oori pada beberapa file BESAR dan buka. Entah ransomware Oori membaca dan tidak mengenkripsi file, atau menyadap dan tidak menambahkan penanda file. Jika file Anda sangat besar (2GB+), kemungkinan besar yang terakhir. Tolong, beri tahu saya di komentar jika itu berhasil untuk Anda.

Ekstensi terbaru dirilis sekitar akhir Agustus 2019 setelah para penjahat melakukan perubahan. Ini termasuk Ggeo, Ggyu, Ggew, dll.

Anda dapat mengunduh alat dekripsi gratis di sini: Decryptor untuk STOP/Djvu ransomware.

Unduh dan jalankan alat dekripsi.

Mulailah mengunduh alat dekripsi.

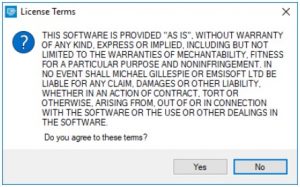

Pastikan untuk meluncurkan utilitas dekripsi sebagai administrator. Anda harus menyetujui persyaratan lisensi yang akan muncul. Untuk tujuan ini, klik tombol “Yes“:

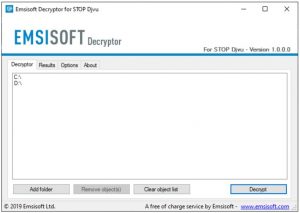

Segera setelah Anda menerima persyaratan lisensi, antarmuka pengguna decryptor utama akan muncul:

Pilih folder untuk dekripsi.

Berdasarkan pengaturan default, decryptor akan secara otomatis mengisi lokasi yang tersedia untuk mendekripsi drive yang tersedia saat ini (yang terhubung), termasuk drive jaringan. Lokasi tambahan (opsional) dapat dipilih dengan bantuan tombol “Add”.

Decryptors biasanya menyarankan beberapa opsi dengan mempertimbangkan keluarga malware tertentu. Opsi yang memungkinkan saat ini disajikan di tab Opsi dan dapat diaktifkan atau dinonaktifkan di sana. Anda dapat menemukan daftar rinci dari Opsi yang sedang aktif di bawah ini.

Klik pada tombol “Decrypt”.

Segera setelah Anda menambahkan semua lokasi yang diinginkan untuk dekripsi ke dalam daftar, klik tombol “Dekripsi” untuk memulai prosedur dekripsi.

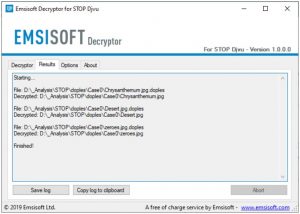

Perhatikan bahwa layar utama dapat mengubah Anda ke tampilan status, memberi tahu Anda tentang proses aktif dan statistik dekripsi data Anda:

Decryptor akan memberi tahu Anda segera setelah prosedur dekripsi selesai. Jika Anda membutuhkan laporan untuk dokumen pribadi Anda, Anda dapat menyimpannya dengan memilih tombol “Simpan log”. Perhatikan bahwa Anda juga dapat menyalinnya langsung ke clipboard dan menempelkannya ke email atau pesan di sini jika Anda perlu melakukannya.

Emsisoft Decryptor mungkin menampilkan pesan yang berbeda setelah upaya yang gagal untuk memulihkan file oori Anda:

✓ Error: Unable to decrypt file with ID

✓ No key for New Variant online ID

Notice: this ID appears to be an online ID, decryption is impossible

✓ Result: No key for new variant offline ID

This ID appears to be an offline ID. Decryption may be possible in the future.

Diperlukan waktu beberapa minggu atau bulan hingga kunci dekripsi ditemukan dan diunggah ke decryptor. Silakan ikuti pembaruan mengenai versi DJVU yang dapat didekripsi di sini link.

✓ Remote name could not be resolved

Bagaimana cara mengembalikan file .oori?

Dalam beberapa kasus, ransomware Oori bukanlah malapetaka untuk file Anda…

Fitur mekanisme enkripsi ransomware Oori adalah yang berikutnya: mengenkripsi setiap file byte-by-byte, kemudian menyimpan salinan file, menghapus (dan tidak menimpa!) File asli. Oleh karena itu, informasi lokasi file pada disk fisik hilang, tetapi file asli tidak dihapus dari disk fisik. Sel, atau sektor tempat file ini disimpan, masih dapat berisi file ini, tetapi tidak terdaftar oleh sistem file dan dapat ditimpa oleh data yang telah dimuat ke disk ini setelah penghapusan. Karenanya, dimungkinkan untuk memulihkan file Anda menggunakan perangkat lunak khusus.

Memulihkan file Anda dengan PhotoRec

PhotoRec adalah program sumber terbuka, yang pada awalnya dibuat untuk pemulihan file dari disk yang rusak, atau untuk pemulihan file jika dihapus. Namun, seiring berjalannya waktu, program ini memiliki kemampuan untuk memulihkan file dari 400 ekstensi yang berbeda. Karenanya, ini dapat digunakan untuk pemulihan data setelah serangan ransomware.

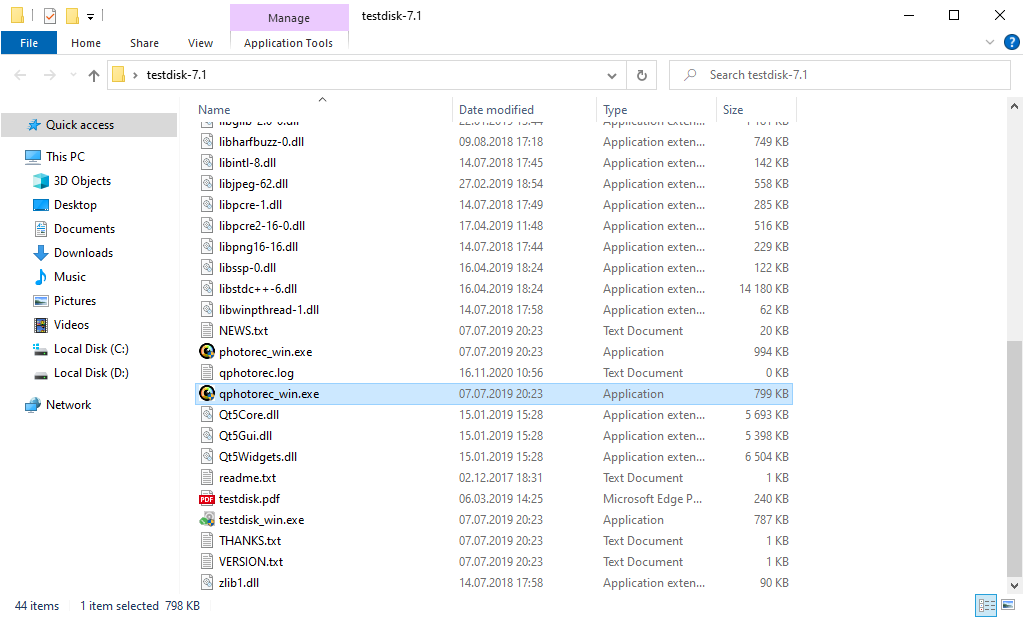

Pertama, Anda perlu mengunduh aplikasi ini download link. Ini 100% gratis, tetapi pengembang menyatakan bahwa tidak ada jaminan bahwa file Anda akan dipulihkan. PhotoRec didistribusikan dalam satu paket dengan utilitas lain dari pengembang yang sama – TestDisk. Arsip yang diunduh akan memiliki nama TestDisk, tetapi jangan khawatir. File PhotoRec ada di dalam.

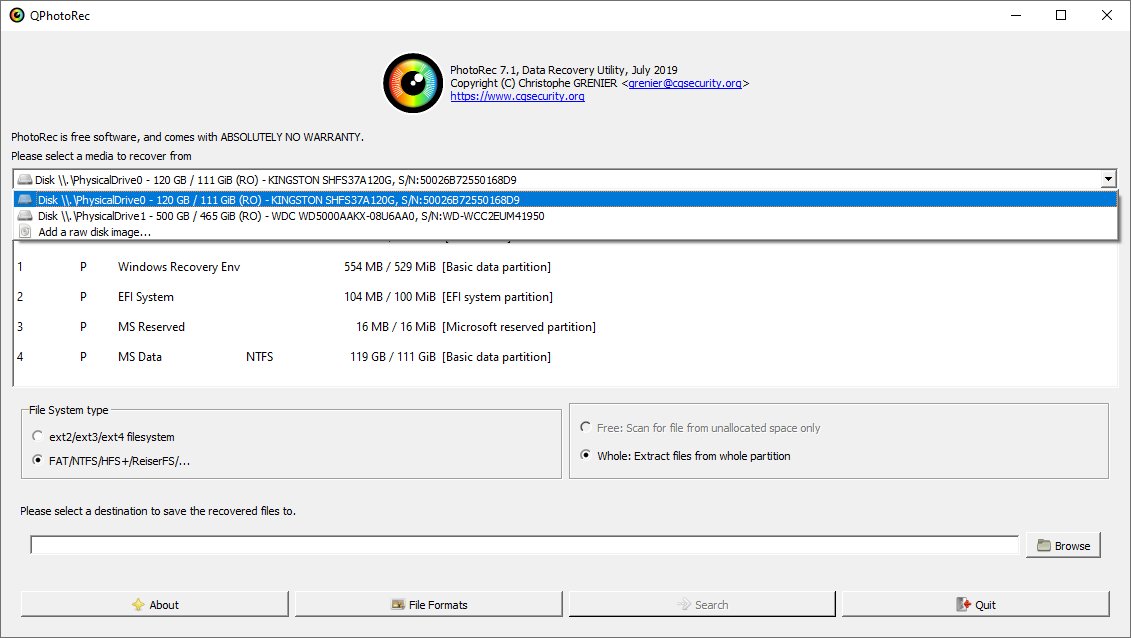

Untuk membuka PhotoRec, Anda perlu mencari dan membuka file “qphotorec_win.exe”. Tidak diperlukan instalasi – program ini memiliki semua file yang dibutuhkan di dalam arsip, oleh karena itu, Anda dapat memasukkannya ke drive USB Anda, dan mencoba membantu teman/orang tua/siapa saja yang diserang oleh DJVU/STOP ransomware.

Setelah peluncuran, Anda akan melihat layar yang menampilkan daftar lengkap ruang disk Anda. Namun, informasi ini sepertinya tidak berguna, karena menu yang dibutuhkan ditempatkan sedikit lebih tinggi. Klik bilah ini, lalu pilih disk yang diserang oleh ransomware.

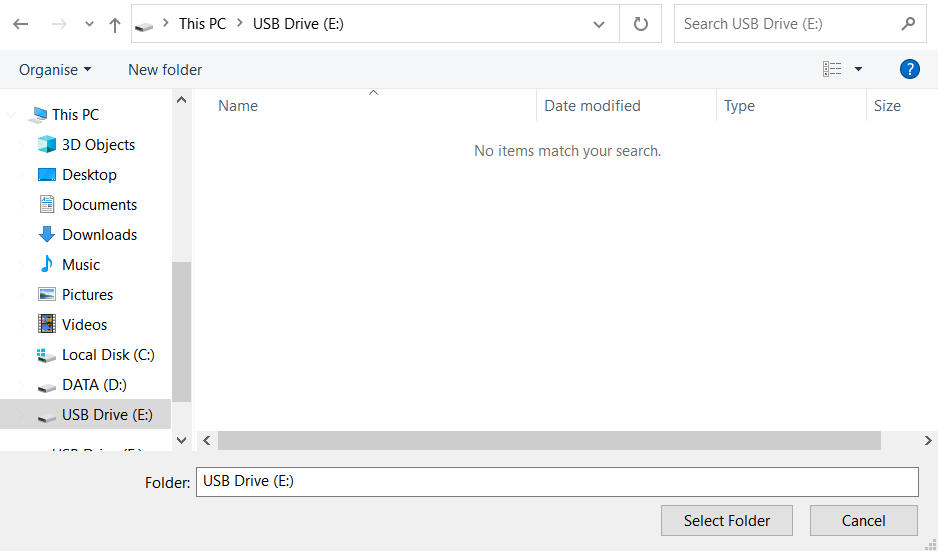

Setelah memilih disk, Anda harus memilih folder tujuan untuk file yang dipulihkan. Menu ini terletak di bagian bawah jendela PhotoRec. Keputusan terbaik adalah mengekspornya ke drive USB atau jenis disk yang dapat dilepas lainnya.

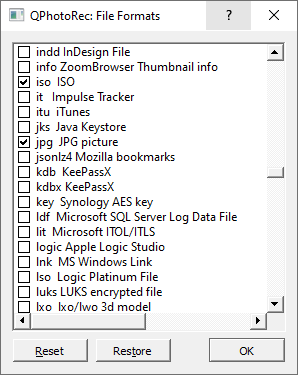

Kemudian, Anda perlu menentukan format file. Opsi ini juga terletak di bagian bawah. Seperti yang telah disebutkan, PhotoRec dapat memulihkan file dari sekitar 400 format berbeda.

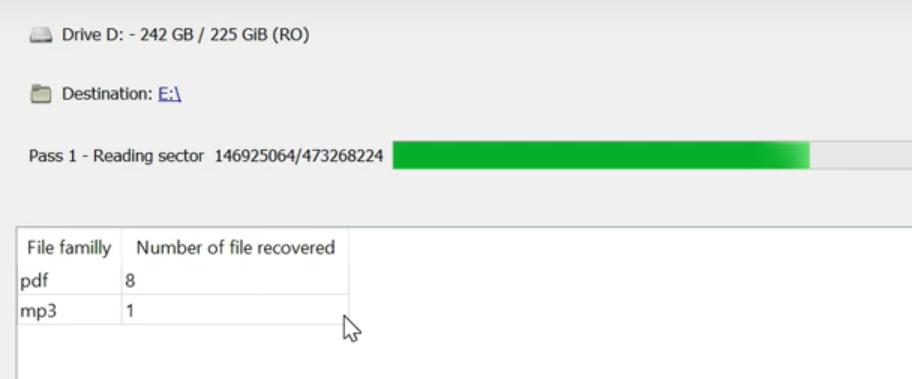

Terakhir, Anda dapat memulai pemulihan file dengan menekan tombol “Cari”. Anda akan melihat layar di mana hasil pemindaian dan pemulihan ditampilkan.

Panduan video pemulihan file Oori dapat Anda temukan di sini link

Pertanyaan yang Sering Diajukan

Tidak mungkin. File-file ini dienkripsi oleh ransomware Oori. Konten file .oori tidak tersedia hingga didekripsi.

Jika data Anda tetap berada di file .oori sangat berharga, kemungkinan besar Anda telah membuat salinan cadangan.

Jika tidak, maka Anda dapat mencoba memulihkannya melalui fungsi sistem – Restore Point.

Semua metode lain membutuhkan kesabaran.

Tentu saja tidak. File terenkripsi Anda tidak menimbulkan ancaman bagi komputer. Apa yang terjadi sudah terjadi.

Anda memerlukan GridinSoft Anti-Malware untuk menghapus infeksi sistem yang aktif. Virus yang mengenkripsi file Anda kemungkinan besar masih aktif dan secara berkala menjalankan tes untuk kemampuan mengenkripsi lebih banyak file. Selain itu, virus ini sering menginstal keylogger dan pintu belakang untuk tindakan jahat lebih lanjut (misalnya, pencurian sandi, kartu kredit).

Dalam situasi ini, Anda perlu menyiapkan stik memori dengan Trojan Killer yang sudah diinstal sebelumnya.

Bersabarlah. Anda terinfeksi dengan versi baru ransomware Oori, dan kunci dekripsi belum dirilis. Ikuti berita di situs web kami.

Kami akan terus mengabari Anda saat kunci Oori baru atau program dekripsi baru muncul.

Oori ransomware hanya mengenkripsi file 150 KB pertama. Jadi file MP3 agak besar, beberapa pemutar media (Winamp misalnya) mungkin dapat memutar file, tetapi – 3-5 detik pertama (bagian yang dienkripsi) akan hilang.

Anda dapat mencoba menemukan salinan file asli yang dienkripsi:

- Berkas yang Anda unduh dari Internet yang dienkripsi dan Anda dapat mengunduh lagi untuk mendapatkan aslinya.

- Foto-foto yang Anda bagikan dengan keluarga dan teman yang dapat mereka kirimkan kembali kepada Anda.

- Foto yang Anda unggah di media sosial atau layanan cloud seperti Carbonite, OneDrive, iDrive, Google Drive, dll.)

- Lampiran dalam email yang Anda kirim atau terima dan simpan.

- File di komputer lama, flash drive, drive eksternal, kartu memori kamera, atau iPhone tempat Anda mentransfer data ke komputer yang terinfeksi.

Selain itu, Anda dapat menghubungi situs penipuan dan penipuan pemerintah berikut untuk melaporkan serangan ini:

- In the United States: On Guard Online;

- In Canada: Canadian Anti-Fraud Centre;

- In the United Kingdom: Action Fraud;

- In Australia: SCAMwatch;

- In New Zealand: Consumer Affairs Scams;

- In India, go to Indian National Cybercrime Reporting Portal.

- In France: Agence nationale de la sécurité des systèmes d’information;

- In Germany: Bundesamt für Sicherheit in der Informationstechnik;

- In Ireland: An Garda Síochána;

Untuk melaporkan serangan tersebut, Anda dapat menghubungi dewan eksekutif setempat. Misalnya, jika Anda tinggal di Amerika Serikat, Anda dapat berbicara dengan FBI Local field office, IC3 or Secret Service.

Panduan Video

Ini adalah video tutorial favorit saya: Cara menggunakan GridinSoft Anti-Malware dan Emsisoft Decryptor untuk memperbaiki infeksi ransomware.

Jika panduan tidak membantu Anda untuk menghapus virus Oori, harap unduh GridinSoft Anti-Malware yang saya rekomendasikan. Juga, Anda selalu dapat bertanya kepada saya di komentar untuk mendapatkan bantuan. Semoga berhasil!

Saya butuh bantuan Anda untuk membagikan artikel ini.

Sekarang giliran Anda untuk membantu orang lain. Saya telah menulis panduan ini untuk membantu pengguna seperti Anda. Anda dapat menggunakan tombol di bawah untuk membagikan ini di media sosial favorit Anda Facebook, Twitter, atau Reddit.

Brendan SmithUser Review

( votes)References

- Infeksi jenis ransomware: https://gridinsoft.com/ransomware

- Twitter: https://twitter.com/demonslay335

- File saya dienkripsi oleh ransomware, apa yang harus saya lakukan sekarang?

- Tentang DJVU (STOP) Ransomware.

- Ensiklopedia ancaman.

- Kerentanan kata sandi Windows (Mimikatz HackTool): https://howtofix.guide/mimikatz-hacktool/

- Ulasan Anti-Malware GridinSoft dari situs HowToFix: https://howtofix.guide/gridinsoft-anti-malware/

- Informasi lebih lanjut tentang produk GridinSoft: https://gridinsoft.com/comparison

- Trojan Killer: https://howtofix.guide/trojan-killer/

![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Hindi

Hindi ![]() Italian

Italian